Mikrotik upgrade: Porovnání verzí

(Upgrade dle mikrotiku) Značka: editace z Vizuálního editoru |

m Značka: editace z Vizuálního editoru |

||

| (Není zobrazeno 12 mezilehlých verzí od 4 dalších uživatelů.) | |||

| Řádek 1: | Řádek 1: | ||

| + | ==Poloautomatický upgrade== | ||

| + | http://rbupgrader.hkfree.org/ | ||

| − | + | Vyplníš IP adresu + login + heslo a spustíš to, ideálně proběhne vše samo. | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | ==Ruční upgrade== | |

| + | Upgrade postup dle Mikrotik postupně v pořadí: 5.26 -> 6.7 -> 6.29 -> 6.40.8 -> 6.42.x -> 6.48.1 (zdroj: <nowiki>https://forum.mikrotik.com/viewtopic.php?t=133883</nowiki>) | ||

'''Postup aktualizace'''<br> | '''Postup aktualizace'''<br> | ||

- Začínejte od členů, AP aktualizujte nejlépe jako poslední<br> | - Začínejte od členů, AP aktualizujte nejlépe jako poslední<br> | ||

- Nezapomeňte změnit z '''regulatory domain''' na '''superchannel''', jinak se Vám může stát, že se člen už na AP nepřipojí.<br> | - Nezapomeňte změnit z '''regulatory domain''' na '''superchannel''', jinak se Vám může stát, že se člen už na AP nepřipojí.<br> | ||

| − | - Pokud máte RouterOS nižší | + | - Klient v FW 6.42.7 se nepřipojí na kanál, který není tučný. Nutno změnit kanál na AP.<br> |

| + | - Pokud máte RouterOS nižší tak aktualizujte v pořadí: 5.26 ->reboot-> 6.7->reboot-> 6.29 ->reboot-> 6.40.8->reboot 6.42.7.<br> | ||

- Před každým upgradem RouterOSu si '''zkontrolujte''', že máte aktuální firmware! (System-Routerboard-upgrade firmware). Pokud je náhodou Upgrade Firmware starší než Current Firmware, tak Firmware neupgradovat ("upgrade" směrem dolů může "brickout" RouterBoot zavaděč, nutno pak odblokovat krátkým resetem do záložního zavaděče). | - Před každým upgradem RouterOSu si '''zkontrolujte''', že máte aktuální firmware! (System-Routerboard-upgrade firmware). Pokud je náhodou Upgrade Firmware starší než Current Firmware, tak Firmware neupgradovat ("upgrade" směrem dolů může "brickout" RouterBoot zavaděč, nutno pak odblokovat krátkým resetem do záložního zavaděče). | ||

| Řádek 30: | Řádek 28: | ||

- | - | ||

| − | == | + | ==05/2018 Exploit== |

| − | + | Během dubna a května 2018 se rozhásle distribuoval, nejen po naší síti, vir mikrotiku, který napadá zařízení s nižším RouterOS, než 6.38.5, viz.[https://www.securityweek.com/remotely-exploitable-vulnerability-discovered-mikrotiks-routeros]<br> | |

| + | Nákaza se šíří především po portu 80, 81, 8291, jedná se o botnet '''Hajime''', využívající exploit '''Chimay Red'''.<br> | ||

| + | - Zatím nic nedělá, jenom se šíří (scanuje a napadá další zařízení, dělá bruteforce scany na hesla dalších zařízení...), ale je jenom otázka času kdy se jeho majitel rozhodne využít ho nějakým destruktivnějším způsobem.<br>'''Stahnete si aktualni winbox <nowiki>https://download.mikrotik.com/routeros/winbox/3.17/winbox.exe</nowiki> .''' | ||

| + | |||

| + | '''Smazte v adresary C:\Users\XXX\AppData\Roaming\Mikrotik\Winbox adresare se jmeny firmware. (Timto se muze sirit nakaza dal.)''' | ||

| + | |||

| + | '''nepouzivejte stejne heslo na vice zrizenich'''<br> | ||

| − | + | V logu uvidite tyto pristupy: 10.107.252.101, 10.107.84.243 jedna se o vlastni stroje sojka a rbdb, to je OK. | |

Aktuální verze z 23. 2. 2021, 11:04

Poloautomatický upgrade

Vyplníš IP adresu + login + heslo a spustíš to, ideálně proběhne vše samo.

Ruční upgrade

Upgrade postup dle Mikrotik postupně v pořadí: 5.26 -> 6.7 -> 6.29 -> 6.40.8 -> 6.42.x -> 6.48.1 (zdroj: https://forum.mikrotik.com/viewtopic.php?t=133883)

Postup aktualizace

- Začínejte od členů, AP aktualizujte nejlépe jako poslední

- Nezapomeňte změnit z regulatory domain na superchannel, jinak se Vám může stát, že se člen už na AP nepřipojí.

- Klient v FW 6.42.7 se nepřipojí na kanál, který není tučný. Nutno změnit kanál na AP.

- Pokud máte RouterOS nižší tak aktualizujte v pořadí: 5.26 ->reboot-> 6.7->reboot-> 6.29 ->reboot-> 6.40.8->reboot 6.42.7.

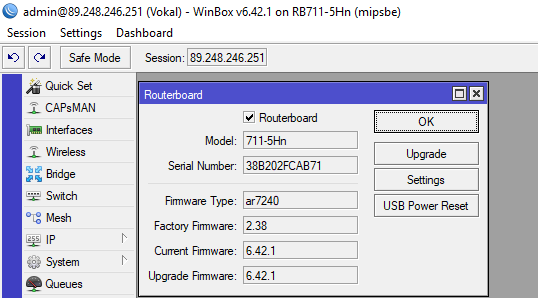

- Před každým upgradem RouterOSu si zkontrolujte, že máte aktuální firmware! (System-Routerboard-upgrade firmware). Pokud je náhodou Upgrade Firmware starší než Current Firmware, tak Firmware neupgradovat ("upgrade" směrem dolů může "brickout" RouterBoot zavaděč, nutno pak odblokovat krátkým resetem do záložního zavaděče).

1)

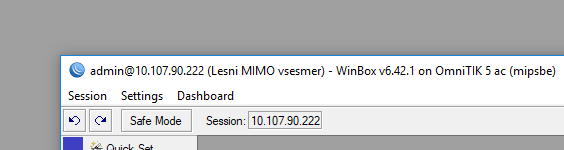

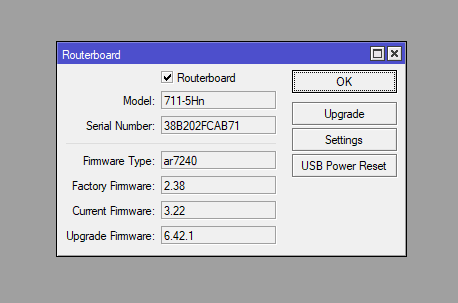

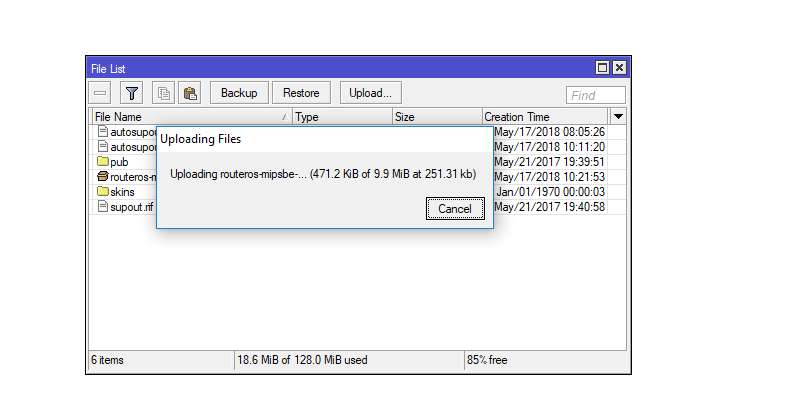

- připojíme se do RB, podíváme se na verzi RoS a firmware, pokud není firmware aktuální z předchozích upgradů kliknu na upgrade a dám reboot

- vidíme, že lze firmware upgradovat, klikneme na upgrade a dáme system reboot, jak naběhne pokračujeme dál

- Pokud je tam verze 6.3 a vyšší můžeme rovnou z fleku nahrávat nejnovejší verzi. Pokud je tam verze 5.26 a nižší, musím nejdřív nahrát 6.3 a až potom 6.42

pred upgradem prekontrujeme zda nema rb vadne bloky, pokud ano, neupgradujeme

05/2018 Exploit

Během dubna a května 2018 se rozhásle distribuoval, nejen po naší síti, vir mikrotiku, který napadá zařízení s nižším RouterOS, než 6.38.5, viz.[1]

Nákaza se šíří především po portu 80, 81, 8291, jedná se o botnet Hajime, využívající exploit Chimay Red.

- Zatím nic nedělá, jenom se šíří (scanuje a napadá další zařízení, dělá bruteforce scany na hesla dalších zařízení...), ale je jenom otázka času kdy se jeho majitel rozhodne využít ho nějakým destruktivnějším způsobem.

Stahnete si aktualni winbox https://download.mikrotik.com/routeros/winbox/3.17/winbox.exe .

Smazte v adresary C:\Users\XXX\AppData\Roaming\Mikrotik\Winbox adresare se jmeny firmware. (Timto se muze sirit nakaza dal.)

nepouzivejte stejne heslo na vice zrizenich

V logu uvidite tyto pristupy: 10.107.252.101, 10.107.84.243 jedna se o vlastni stroje sojka a rbdb, to je OK.