Routerboard: Porovnání verzí

| (Není zobrazeno 104 mezilehlých verzí od 27 dalších uživatelů.) | |||

| Řádek 1: | Řádek 1: | ||

= Nastavení routerboardu = | = Nastavení routerboardu = | ||

| + | == RB jako klient== | ||

| + | Nastavení RB jako klienta, návod pro BFU: http://wiki.hkfree.org/RouterboardJakoKlient | ||

== První střípky co je potřeba == | == První střípky co je potřeba == | ||

| − | Jednak je pro konfiguraci potřeba si uvědomit, že routerboard (dal jen RB) nema defaultní IP adresu a dá se tedy konfigurovat jen | + | Jednak je pro konfiguraci potřeba si uvědomit, že routerboard (dal jen RB) nema defaultní IP adresu a dá se tedy konfigurovat jen přes seriovou konzoli nebo přes winbox |

* ke stažení winbox zde [http://www.inwifi.cz/podpora/soubor.php?f=817ddc67e43a50e4ba295ca4e54870f4 winbox.exe na INwifi] | * ke stažení winbox zde [http://www.inwifi.cz/podpora/soubor.php?f=817ddc67e43a50e4ba295ca4e54870f4 winbox.exe na INwifi] | ||

| + | |||

| + | ==Nastavení RB== | ||

| + | [[RouterboardNastaveni]] | ||

| + | |||

== Připojení na RB == | == Připojení na RB == | ||

===Pomocí Winbox=== | ===Pomocí Winbox=== | ||

| Řádek 8: | Řádek 14: | ||

login: admin | login: admin | ||

password je prázdné | password je prázdné | ||

| + | Poznamka: pro TCP pripojeni se pouziva port 8291 | ||

===Pomocí seriové konzole=== | ===Pomocí seriové konzole=== | ||

| − | RB je defaultně nastaven na | + | RB je defaultně nastaven na rychlost ''115200 bps'', ''8bit'', ''parity none'', ''1 stop bit'', ''hardwarove rizeni toku'' |

Jde to i pres hyperterminal ve win, pokud mate zaplou emulaci VT100J | Jde to i pres hyperterminal ve win, pokud mate zaplou emulaci VT100J | ||

V Linuxu asi jakykoliv terminal, napriklad ''screen'' | V Linuxu asi jakykoliv terminal, napriklad ''screen'' | ||

| + | |||

| + | Já sem teda musel mít HW řízení toku vypnuté jinak s RB nešlo komunikovat (nešlo nic psát), použil jsem Minicom. Locutus. | ||

== Nahrání nového Firmware == | == Nahrání nového Firmware == | ||

| − | Na stránkách Mikrotiku (http://www.mikrotik.com/) v sekci download stáhnete nejnovější firmware pro váš RB (nejlépe celý balíček - Combined RouterOS package). Do RB se přihlásíte pomocí winboxu, otevřete menu '''Files''' a nahrajete tam stáhnutý firmware (přetáhnutím FW do okna winboxu). Následně dáte '''Reboot''' a RB si automaticky sám přehraje nový firmware do paměti. | + | Na stránkách Mikrotiku (http://www.mikrotik.com/) v sekci download stáhnete nejnovější firmware pro váš RB (nejlépe celý balíček - Combined RouterOS package u All packages hrozí ztráta licence!). Do RB se přihlásíte pomocí winboxu, otevřete menu '''Files''' a nahrajete tam stáhnutý firmware (přetáhnutím FW do okna winboxu). Následně dáte '''Reboot''' a RB si automaticky sám přehraje nový firmware do paměti. |

| + | |||

| + | '''Pozor''': Nastal problém při přechodu z fw 2.9.38 na 3.13 u RB532A, po upgrade fw RB odmítal nabootovat (svítila modrá a oranžová dioda, bez písknutí), pomohlo dlouhé zmáčknutí resetu, poté nabootoval a bylo třeba upgrade biosu na v2.16, Locutus. | ||

| + | |||

| + | '''Upgrade biosu''' je i jinak potřebná věc. Vyřeší se tím celá řada potíží s např. náhodným rebootování atd.! Upgrade biosu se provádí viz [[http://wiki.hkfree.org/Routerboard#Postup_pro_upgrade_BootLoaderu_pro_RouterBOARD]], Theo | ||

| + | |||

| + | == Nahrání firmware do mikrotiku pomocí konzole přes seriový port. (netinstall) == | ||

| + | |||

| + | Podrobné video jak na netinstall od PajiVlka: [https://www.youtube.com/watch?v=MykU7M4xclI netinstall] | ||

| − | + | Připojte routerboard pomocí null-modem kabelu s pc a zároveň kříženým kabelem s pc. nebo normálním přes switch. | |

| − | Připojte routerboard pomocí null-modem kabelu s pc a zároveň kříženým kabelem s pc. nebo normálním | ||

| − | Hyperterminálem ve windows s nastavením 8bit, parity none, 1 stop bit, hardwarové řízení toku, zapnout emulaci VT100J | + | Hyperterminálem ve windows s nastavením 8bit, parity none, 1 stop bit, hardwarové řízení toku, 9600bps, zapnout emulaci VT100J |

se připojíte k routrerboard a date reboot. | se připojíte k routrerboard a date reboot. | ||

| − | do 1 dne vteřiny musíte zmačknout jakoukoliv | + | do 1 dne vteřiny musíte zmačknout jakoukoliv klávesu aby jste se dostali do inicializačního menu |

| − | Zmačkněte '''o''' pro výběr,odkud má rb | + | Zmačkněte '''o''' pro výběr,odkud má rb bootovat |

potom '''e''' pro boot z ethernetu | potom '''e''' pro boot z ethernetu | ||

| − | a '''x''' kem | + | a '''x''' kem vyskočíte ven z menu. |

Na pocitaci si nastavte na ethernet adapteru ip adresu 172.16.0.10 | Na pocitaci si nastavte na ethernet adapteru ip adresu 172.16.0.10 | ||

| Řádek 43: | Řádek 59: | ||

Pokud neni nastavena v mikrotiku zadna ip adresa zalogujte se do mikrotiku - pri startu rb nemackejte v serial konzoli zadnou klavesu a postupujte podle navodu nize - Nastaveni ip adresy | Pokud neni nastavena v mikrotiku zadna ip adresa zalogujte se do mikrotiku - pri startu rb nemackejte v serial konzoli zadnou klavesu a postupujte podle navodu nize - Nastaveni ip adresy | ||

| + | |||

| + | == Upgrade BootLoaderu pro RouterBOARD == | ||

| + | |||

| + | '''1)''' Stáhnu si bios pro svůj RB [http://routerboard.com/comparison.html Biosy pro RB] nahraju soubor .fwf přes winbox (přetažení do okna) do menu files do kořene | ||

| + | |||

| + | '''2)''' Spustím mikrotik konzoli (naloguju se přes WinBox a pustím new terminal nebo po ssh), zadám '''system routerboard upgrade''' a objeví se: | ||

| + | |||

| + | Do you really want to upgrade firmware (opravdu chcete upgradovat firmware)[Y/N] y | ||

| + | firmware upgraded susccefully (hotovo) | ||

| + | |||

| + | '''3)''' kontrola: | ||

| + | |||

| + | |||

| + | '''[admin@MikroTik] system routerboard> print''' | ||

| + | |||

| + | vypise: | ||

| + | |||

| + | routerboard: yes | ||

| + | |||

| + | model: "333" | ||

| + | |||

| + | serial-number: "0EKC205D5151" | ||

| + | |||

| + | current-firmware: "1,15" | ||

| + | |||

| + | upgrade-firmware: "1,16" | ||

| + | |||

| + | [admin@MikroTik] system routerboard> | ||

== Nastavení IP adres == | == Nastavení IP adres == | ||

| Řádek 66: | Řádek 110: | ||

To by mělo být pro začátek vše aby to routovalo a chodilo. | To by mělo být pro začátek vše aby to routovalo a chodilo. | ||

Zda máte routy v systému si ověříte v kartě '''IP/rotues''' | Zda máte routy v systému si ověříte v kartě '''IP/rotues''' | ||

| + | |||

| + | [[OSPF|A takhle zabezpečit MD5]] | ||

| + | |||

| + | == Nastaveni dvou routerboardu do plne transparentniho bridge== | ||

| + | Pokud je potřeba postavit linku (jako u compexu mod Point-To-Point), která je plně transparentní, tj. prochazi pres ni i OSPF, tak je treba udelat par kroku. | ||

| + | Funkcni na dvou RB112, RB133c a jaka koliv vyssi verze RB | ||

| + | |||

| + | Mame dva RouterBoardy RB-A a RB-B. Kroky jsou identicke pro oba RB, vyjma pripadu, kde je to jasne napsano. | ||

| + | |||

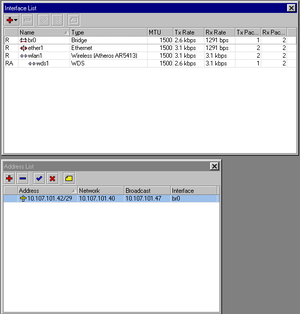

| + | 1) Nastaveni Interface<br/> | ||

| + | Pridat interface br0. Do br0 pridat ether1 i wlan1. Nastavit IP adresu (RB-A a RB-B nesmi mit stejnou), at se na to v budoucnu muzem dostat pres winbox z domu. Nezapomenout pridat defaultni routu.<br/> | ||

| + | |||

| + | [[Soubor:A-Iface_IP.png|thumb|Interface br0]] | ||

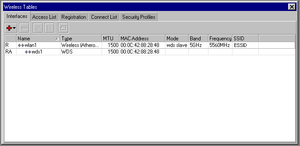

| + | 2) Nastaveni Wireless<br/> | ||

| + | Pridat novy interface WDS, a do nej vyplnit MAC adresu protejsiho RB | ||

| + | [[Soubor:A-Wireless1.png|thumb|Wireless pridat WDS]] | ||

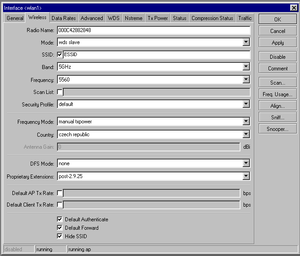

| + | 3) Nastaveni Wifi wlan1<br/> | ||

| + | Nastavit ESSID. Mod u RB-A bude '''WDS Slave''' a u RB-B bude '''bridge'''. Nastavit skryti ESSIDu | ||

| + | [[Soubor:A-wlan1-Wireless.png|thumb|WiFi ESSID a mode]] | ||

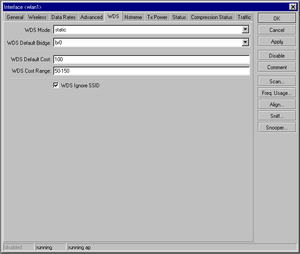

| + | 4) Nastaveni Wifi WDS<br/> | ||

| + | Nastavit mod Static. A WDS default bridge na br0 | ||

| + | [[Soubor:Wlan1-WDS.png|thumb|WiFi WDS]] | ||

| + | 5) Vypnuti Wireless "Default autenticate"<br/> | ||

| + | Pridat na obou RB ve wireless do "Connection List" MAC adresu protejsiho RB a zrusit zaskrtnuti "Default autenticate"<br/> | ||

| + | |||

| + | 6) Status<br/> | ||

| + | Pokud je vse nastaveno spravne vidime u obou RB v "Registration" pripojenou stanici | ||

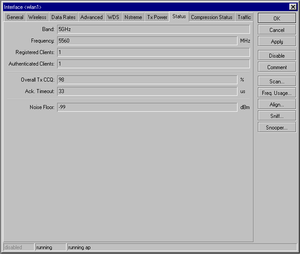

| + | [[Soubor:Wlan1-Status.png|thumb|WiFi Status]] | ||

| + | |||

| + | 8) Volitelne: Sifrovani prenosu<br/> | ||

| + | V nastaveni Wireless-Security nastavime WPA2 PSK dle obrazku Security General. Klice zadat co nejdelsi, a na oba RB stejne | ||

| + | [[Soubor:Security-General.png|thumb|Security general]] | ||

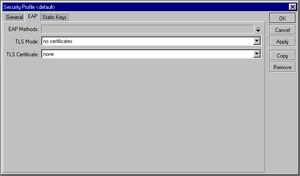

| + | [[Soubor:Security-EAP.png|thumb|Security EAP]] | ||

==Bridge== | ==Bridge== | ||

| Řádek 83: | Řádek 160: | ||

RB má takovou funkci, kdy kontroluje, jestli wireless interface má připojené stanice. Pokud ne, interface shodí. Jenže pokud je k tomuto interfacu přes bridge připojen například ethernet, shodí i jej. To může být někdy poměrně ošemetné. Pokud RouterBoard vypne wireless interface tak ho shodí kompletně, že ani nevysílá. Alespoň tak se mi to jevilo na mém Ap. Tato funkce se dá vypnout přes telnet zpusobem: | RB má takovou funkci, kdy kontroluje, jestli wireless interface má připojené stanice. Pokud ne, interface shodí. Jenže pokud je k tomuto interfacu přes bridge připojen například ethernet, shodí i jej. To může být někdy poměrně ošemetné. Pokud RouterBoard vypne wireless interface tak ho shodí kompletně, že ani nevysílá. Alespoň tak se mi to jevilo na mém Ap. Tato funkce se dá vypnout přes telnet zpusobem: | ||

| − | + | Prihlasime se na winbox -> vlevo klikneme na New Terminal - zadame prihlaseni a: | |

| + | |||

| + | Pomocí '''TAB''' (nechť Vaše vodítko) doskáčeme až do '''interface->wireless''' (staci napsat int - klepnout TAB - doplni se interface, apod) | ||

zde je potřeba, abychom si nechali vypsat seznam wireless karet, co tam máme. RB nás jinak dál nepustí. To uděláme příkazem '''print'''. | zde je potřeba, abychom si nechali vypsat seznam wireless karet, co tam máme. RB nás jinak dál nepustí. To uděláme příkazem '''print'''. | ||

Z výpisu si vybereme wlan, u kterého chceme zrušit automat.vypínání a zadáme příkaz '''set X (číslo) + TAB - tam vybereme disable-running-check=yes ''' | Z výpisu si vybereme wlan, u kterého chceme zrušit automat.vypínání a zadáme příkaz '''set X (číslo) + TAB - tam vybereme disable-running-check=yes ''' | ||

| + | ve vysledku prikaz vypada takto: interface wireless set wlan1 disable-running-check=yes | ||

| + | |||

| + | pokud mame v RB vice karet, vzdy jen zmenime cislo u wlan na wlan2, wlan3, apod | ||

a je to hotovo. | a je to hotovo. | ||

| + | |||

| + | Zda jsme byli úspěšní poznáme tak, že když si rozklepneme záložku wireless tak u seznamu karet (wlan1, wlan2, apod) nam vždy na kraji bude připsáno písmenko "R") | ||

'''Pozor''' | '''Pozor''' | ||

| Řádek 122: | Řádek 206: | ||

Routing-OSPF-Networks: 89.248.245.80/28 | Routing-OSPF-Networks: 89.248.245.80/28 | ||

(a cost bude jeden pro ten celej interface - tj. jak pro VIP, tak non-VIP) | (a cost bude jeden pro ten celej interface - tj. jak pro VIP, tak non-VIP) | ||

| − | Co budu dělat až bude potřeba rozdat VIPy na dvou interfacích je otázka - řešení jsou: rozpůlit stávající VIP rozsah, zažádat o další VIP rozsah, nasadit na RB linux. Vzhledem k tomu, že první dvě varianty opět sežerou další VIP "na nic", tak to vidím na tu třetí... | + | Co budu dělat až bude potřeba rozdat VIPy na dvou interfacích je otázka - řešení jsou: rozpůlit stávající VIP rozsah, zažádat o další VIP rozsah, nasadit na RB linux. Vzhledem k tomu, že první dvě varianty opět sežerou další VIP "na nic", tak to vidím na tu třetí... |

| + | |||

| + | '''Alternativní nastavení''' | ||

| + | |||

| + | Na všech rozhraních, kde budu vysílat VIP se nastaví Proxy-ARP (Interface X:General->ARP). Na jedné síti může být pouze jeden počítač s proxy-arp. Nenastavujte proto proxy-arp na ethernet, pokud už jiný počítač na ethernetu má proxy-arp zapnuté. | ||

| + | |||

| + | Na jedno rozhraní se přidá adresa brány pro VIP: 89.248.255.254/32, nebo se může přidat routa na jiný počítač, který má tohle IP nastavené. Obojí díky proxy-arp funguje. | ||

| + | |||

| + | Nakonec přidat pro každého s VIP routu. Bohužel mikrotik neumí něco jako linux | ||

| + | route add -host HOST dev DEVICE | ||

| + | a chce vždy pro routu bránu. Jako bránu jsem dal IP, které je přiřazeno na interface, kam to chci posílat. Na hive má wifi rozhraní adresu 10.107.14.1. Pro lidi z wifi jsem přidal toto pravidlo: adresu 89.248.241.XYZ/32 pošli na bránu 10.107.14.1. Vypadá to docela divně - routuji to sám na sebe, ale u mikrotiku to funguje. | ||

| + | |||

| + | Proxy-arp má jednu vadu - pro neznámé IP způsobuje kolize adres. Tj. pokud si nastavím na počítači adresu 192.168.X.Y, tak mě to bude hlásit kolizi. U mikrotika jsem to vyřešil tím, že jsem přidal do Route list->Rules pravidlo pro 192.168.0.0/16 s akcí drop pro rozhraní s proxy-arp. | ||

| + | Pro adresy 192.168.X.Y to už nehlásí kolize. | ||

| + | |||

| + | '''Tip:''' Nezapomeňte v <IP-Routing-OSPF-Interface-Setting> zapnout <Redistribute Connected Routes> a <Redistribute Static Routes> jako <as type 1> jinak vám to nepůjde a budete dumat nad tím kde jste napsal blbě IP či nad jinejma věcma. :) Shorny | ||

| + | |||

| + | ==Nstreme== | ||

| + | [[5Ghz_Nstreme]] | ||

| + | |||

| + | === Nastaveni dvou routerboardu do plne transparentniho bridge s NStreme=== | ||

| + | |||

| + | 1) Postupujeme stejně jako při nastavení transparentního bridge bez NStreme - [[Routerboard#Nastaveni_dvou_routerboardu_do_plne_transparentniho_bridge]] | ||

| + | |||

| + | 2) Na bodu A zapneme wireless mode AP Bridge a zapneme WDS Dynamic a NStreme. | ||

| + | |||

| + | !!! pokud nemate licenci RouterOS umoznujice mod AP. tak to nejde !!! | ||

| + | |||

| + | !!! MAC bobu B nutno pridat jeste do "Access List" !!! | ||

| + | |||

| + | 3) Na bodu B zapneme wireless mode Station WDS a zapneme WDS Dynamic a NStreme. | ||

| + | |||

| + | ==5GHz N== | ||

| + | |||

| + | Pro snadnou konfiguraci otevřít New Terminal a nakopírovat do něj následující sekvence. Tímto se nastaví bezdrátové karty, další nastavení RB jako jsou IP nebo bridge je standartní, provádí se zvlášť. | ||

| + | |||

| + | Config pro AP: | ||

| + | <pre> | ||

| + | /interface wireless | ||

| + | set 0 ack-timeout=dynamic adaptive-noise-immunity=none allow-sharedkey=no antenna-gain=0 \ | ||

| + | antenna-mode=ant-a area="" arp=enabled band=5ghz-onlyn basic-rates-a/g=6Mbps basic-rates-b=\ | ||

| + | 1Mbps comment="" compression=no country=no_country_set default-ap-tx-limit=0 \ | ||

| + | default-authentication=yes default-client-tx-limit=0 default-forwarding=yes dfs-mode=none \ | ||

| + | disable-running-check=no disabled=no disconnect-timeout=3s frame-lifetime=0 frequency=5180 \ | ||

| + | frequency-mode=manual-txpower hide-ssid=no ht-ampdu-priorities=0,1,2,3,4,5,6,7 ht-amsdu-limit=\ | ||

| + | 8192 ht-amsdu-threshold=8192 ht-basic-mcs=mcs-0 ht-extension-channel=above-control \ | ||

| + | ht-guard-interval=any ht-rxchains=0,1 ht-supported-mcs="mcs-0,mcs-1,mcs-2,mcs-3,mcs-4,mcs-5,mcs\ | ||

| + | -6,mcs-7,mcs-8,mcs-9,mcs-10,mcs-11,mcs-12,mcs-13,mcs-14,mcs-15" ht-txchains=0,1 \ | ||

| + | hw-fragmentation-threshold=disabled hw-protection-mode=none hw-protection-threshold=0 \ | ||

| + | hw-retries=4 mac-address=00:1D:0F:BB:8C:66 max-station-count=2007 mode=ap-bridge mtu=1500 \ | ||

| + | name=wlan1 on-fail-retry-time=100ms periodic-calibration=default \ | ||

| + | periodic-calibration-interval=60 preamble-mode=both proprietary-extensions=post-2.9.25 \ | ||

| + | radio-name=001D0FBB8C66 rate-set=configured scan-list=default security-profile=default ssid=\ | ||

| + | router-lv station-bridge-clone-mac=00:00:00:00:00:00 supported-rates-a/g=6Mbps,54Mbps \ | ||

| + | supported-rates-b=1Mbps,2Mbps,5.5Mbps,11Mbps tx-power-mode=default update-stats-interval=\ | ||

| + | disabled wds-cost-range=50-150 wds-default-bridge=none wds-default-cost=100 wds-ignore-ssid=no \ | ||

| + | wds-mode=disabled wmm-support=enabled | ||

| + | /interface wireless manual-tx-power-table | ||

| + | set wlan1 comment="" manual-tx-powers="1Mbps:17,2Mbps:17,5.5Mbps:17,11Mbps:17,6Mbps:17,9Mbps:17,12M\ | ||

| + | bps:17,18Mbps:17,24Mbps:17,36Mbps:17,48Mbps:17,54Mbps:17,HT20-1:0,HT20-2:0,HT20-3:0,HT20-4:0,HT\ | ||

| + | 20-5:0,HT20-6:0,HT20-7:0,HT20-8:0,HT40-1:0,HT40-2:0,HT40-3:0,HT40-4:0,HT40-5:0,HT40-6:0,HT40-7:\ | ||

| + | 0,HT40-8:0" | ||

| + | /interface wireless nstreme | ||

| + | set wlan1 comment="" disable-csma=no enable-nstreme=no enable-polling=yes framer-limit=3200 \ | ||

| + | framer-policy=none | ||

| + | /interface wireless align | ||

| + | set active-mode=yes audio-max=-20 audio-min=-100 audio-monitor=00:00:00:00:00:00 filter-mac=\ | ||

| + | 00:00:00:00:00:00 frame-size=300 frames-per-second=25 receive-all=no ssid-all=no | ||

| + | /interface wireless sniffer | ||

| + | set channel-time=200ms file-limit=10 file-name="" memory-limit=10 multiple-channels=no \ | ||

| + | only-headers=no receive-errors=no streaming-enabled=no streaming-max-rate=0 streaming-server=\ | ||

| + | 0.0.0.0 | ||

| + | /interface wireless snooper | ||

| + | set channel-time=200ms multiple-channels=yes receive-errors=no | ||

| + | </pre> | ||

| + | |||

| + | Config pro klienta: | ||

| + | <pre> | ||

| + | /interface wireless | ||

| + | set 0 ack-timeout=dynamic adaptive-noise-immunity=none allow-sharedkey=no antenna-gain=0 antenna-mode=ant-a area="" arp=\ | ||

| + | enabled band=5ghz-onlyn basic-rates-a/g=6Mbps basic-rates-b=1Mbps comment="" compression=no country=no_country_set \ | ||

| + | default-ap-tx-limit=0 default-authentication=yes default-client-tx-limit=0 default-forwarding=yes dfs-mode=none \ | ||

| + | disable-running-check=no disabled=no disconnect-timeout=3s frame-lifetime=0 frequency=5180 frequency-mode=\ | ||

| + | manual-txpower hide-ssid=no ht-ampdu-priorities=0,1,2,3,4,5,6,7 ht-amsdu-limit=8192 ht-amsdu-threshold=8192 \ | ||

| + | ht-basic-mcs=mcs-0 ht-extension-channel=above-control ht-guard-interval=any ht-rxchains=0,1 ht-supported-mcs=\ | ||

| + | mcs-0,mcs-1,mcs-2,mcs-3,mcs-4,mcs-5,mcs-6,mcs-7,mcs-8,mcs-9,mcs-10,mcs-11,mcs-12,mcs-13,mcs-14,mcs-15 ht-txchains=0,1 \ | ||

| + | hw-fragmentation-threshold=disabled hw-protection-mode=none hw-protection-threshold=0 hw-retries=4 mac-address=\ | ||

| + | 00:1D:0F:BB:8C:1E max-station-count=2007 mode=station mtu=1500 name=wlan1 on-fail-retry-time=100ms \ | ||

| + | periodic-calibration=default periodic-calibration-interval=60 preamble-mode=both proprietary-extensions=post-2.9.25 \ | ||

| + | radio-name=001D0FBB8C1E rate-set=configured scan-list=default security-profile=default ssid=router-lv \ | ||

| + | station-bridge-clone-mac=00:00:00:00:00:00 supported-rates-a/g=6Mbps,54Mbps supported-rates-b=\ | ||

| + | 1Mbps,2Mbps,5.5Mbps,11Mbps tx-power-mode=default update-stats-interval=disabled wds-cost-range=50-150 \ | ||

| + | wds-default-bridge=none wds-default-cost=100 wds-ignore-ssid=no wds-mode=disabled wmm-support=enabled | ||

| + | /interface wireless manual-tx-power-table | ||

| + | set wlan1 comment="" manual-tx-powers="1Mbps:17,2Mbps:17,5.5Mbps:17,11Mbps:17,6Mbps:17,9Mbps:17,12Mbps:17,18Mbps:17,24Mbps:1\ | ||

| + | 7,36Mbps:17,48Mbps:17,54Mbps:17,HT20-1:0,HT20-2:0,HT20-3:0,HT20-4:0,HT20-5:0,HT20-6:0,HT20-7:0,HT20-8:0,HT40-1:0,HT40-2:\ | ||

| + | 0,HT40-3:0,HT40-4:0,HT40-5:0,HT40-6:0,HT40-7:0,HT40-8:0" | ||

| + | /interface wireless nstreme | ||

| + | set wlan1 comment="" disable-csma=no enable-nstreme=no enable-polling=yes framer-limit=3200 framer-policy=none | ||

| + | /interface wireless align | ||

| + | set active-mode=yes audio-max=-20 audio-min=-100 audio-monitor=00:00:00:00:00:00 filter-mac=00:00:00:00:00:00 frame-size=\ | ||

| + | 300 frames-per-second=25 receive-all=no ssid-all=no | ||

| + | /interface wireless sniffer | ||

| + | set channel-time=200ms file-limit=10 file-name="" memory-limit=10 multiple-channels=no only-headers=no receive-errors=no \ | ||

| + | streaming-enabled=no streaming-max-rate=0 streaming-server=0.0.0.0 | ||

| + | /interface wireless snooper | ||

| + | set channel-time=200ms multiple-channels=yes receive-errors=no | ||

| + | </pre> | ||

| + | |||

| + | ==SNMP== | ||

| + | [[SNMP|SNMP na RB]] | ||

| + | |||

| + | ==Vytvoření virtuálního AP pro HotSpot== | ||

| + | |||

| + | Wireless->Interfaces->[+]->VirtualAP | ||

| + | |||

| + | ->Wireless | ||

| + | |||

| + | Zvolit Master Interface na reálný WLAN, na kterém spouštíme ještě virtuální AP (z principu poběží na stejném kanále a bude sdílet kapacitu se skutečným AP) | ||

| + | |||

| + | Vyplnit SSID na hotspot.hkfree.org (nebo jiny dohodnuty nazev) | ||

| + | |||

| + | ->General | ||

| + | |||

| + | Vhodne pojmenovat interface, treba hswlan1 (zobrazuje se ve wewimo) | ||

| + | |||

| + | [OK] | ||

| + | |||

| + | ==Vytvoření HotSpotu se zabezpečením přes RADIUS server== | ||

| + | |||

| + | 1) IP | Hotspot | Hotspot Setup - vybereme rozhraní (buďto normální nebo virtuální AP), subnet (na kterém budeme hotspot provozovat, může být i 192.168.1.1/24 pokud si zapneme Masquearade Network), atd. | ||

| + | |||

| + | 2) V okně Hotspot v záložce Server Profiles vybereme nově vytvořený hotspot (pravděpodobně hsprof1) - v záložce RADIUS zaškrtneme "Use RADIUS". | ||

| + | |||

| + | 3) V menu RADIUS vytvoříme nové RADIUS spojení - v části Service zaškrtneme pouze "Hotspot", Address=10.107.137.1, Secret=kocourkov (spravuje [[Uživatel:Harry|Harry]]), zbytek ponecháme defaultně. | ||

| + | |||

| + | 4) Lze přidat ještě další RADIUS spojení, například Address=10.107.251.8, Secret=testing123 (spravuje jrk). | ||

| + | |||

| + | 5) Připojíme se k RouterBoardu pomocí wi-fi a po otevření prohlížeče zadáme do připraveného webu svoje UID (ve tvaru uUID) a heslo. | ||

| + | |||

| + | Pokud RB přidělí IP, ale nezobrazí přihlašovací stránku, je nutné zapnout IP-Firewall-Connections-Tracking. TCP Established Timeout snizit z 1 dne třeba na 1 hodinu. (Pozn.:Kulin) | ||

| + | |||

| + | |||

| + | Nutno pocitat s tim, ze to samo prida veci do: | ||

| − | + | IP->Addresses (adresa a subnet pro virtualni AP) | |

| − | + | IP->DHCP Server (pool pro klienty) | |

| + | |||

| + | IP->Firewall->NAT (pravidla pro NATovani/Masquearade a redirect na dashboard pro prihlaseni) | ||

| + | |||

| + | Files (soubory dashboardu pro prihlaseni - mozny "branding" pro HKFree ;-) ) | ||

| + | |||

| + | |||

| + | === Lokální zakázání konkrétního uživatele === | ||

| + | |||

| + | IP->Hotspot->Users->[+] | ||

| + | |||

| + | Name: UID uživatele | ||

| + | |||

| + | Password: nějaké nesmyslné heslo | ||

| + | |||

| + | V případě, že uživatel existuje v seznamu "Users", nepokouší se RouterOS autentikovat tohoto uživatele přes Radius server, ale použije zadané heslo (které se nepochybně liší od správného hesla daného uživatele, které on zadává) - tím mu de facto znemožníme přihlášení do hotspotu. | ||

| + | |||

| + | ==Export/Import access listu== | ||

| + | Pokud potřebujeme zkopírovat seznam z access listu do nového RB a nechceme to dělat přes přenesení nastavení (backup/restore), které stejně nastavení řádně nepřenese hlavně pokud máme dva různé typy RB jako 411 vs. 711 nebo 532 vs. 433 atd. lze si nechat vygenerovat skript, který bude univerzálně fungovat v jakémkoli RB. | ||

| + | * vytvoření skriptu: | ||

| + | /interface wireless access-list export file=access-list | ||

| + | * ve file listu se vytvoří soubor access-list.rsc, který si stáhneme a otevřeme v textovém editoru | ||

| + | * veškerý obsah souboru zkopírujeme do terminalu cílového RB a počkáme na zpracování skriptu | ||

| + | ''Pozn. před zkopírováním je dobré změnit interface na kterém je MAC povolená na all, v text. editoru nahradit wlan1 > all atd.'' | ||

==Doporuceni== | ==Doporuceni== | ||

| Řádek 144: | Řádek 394: | ||

dale je dobre z duvodu bezpecnosti si nastavit priznak area - pozor funguje pouze proti mikrotiku.Potom normalni hwap nemaji sanci se na tuto linku pripojit. | dale je dobre z duvodu bezpecnosti si nastavit priznak area - pozor funguje pouze proti mikrotiku.Potom normalni hwap nemaji sanci se na tuto linku pripojit. | ||

| − | 4. | + | 4. Pozor na radary! Podle CTU je nutne mit na sitove karte zapnuty radar detect. Tato funkce pri detekci radaru |

vam odstavi ap tusim na 5 minut. Pokud to vypnete vystavujete se tomu ze za vami prijedou CTU. | vam odstavi ap tusim na 5 minut. Pokud to vypnete vystavujete se tomu ze za vami prijedou CTU. | ||

| − | Nektere radary v CR pouzivaji stejnu frekvenci jako 5G | + | Nektere radary v CR pouzivaji stejnu frekvenci jako 5G 5630 MHz 5645 MHz napriklad ty na [http://portal.chmi.cz/files/portal/docs/meteo/rad/data_jsradview.html Aktualni radarova data] Pokud tam nekdy vidite takove trychtyrove cary, tak to nekdo nezapnul radar detect a vysila na stejne frekvenci, ctu po tom jdou tak bacha. Aktuální frekvence: [http://portal.chmi.cz/files/portal/docs/meteo/rad/info_czrad/index.html Radarova sit CHMU] |

| + | |||

| + | =Linux do Routerboardu řady 5xx= | ||

| + | |||

| + | Do RB řady 5xx lze přidat CF kartu a na ni nahrát OS Linux. Návod na [[RouterboardRB500Linux]]. | ||

| − | = Nastaveni RB s | + | = Nastaveni RB s FW v3.xx jako bridge clienta = |

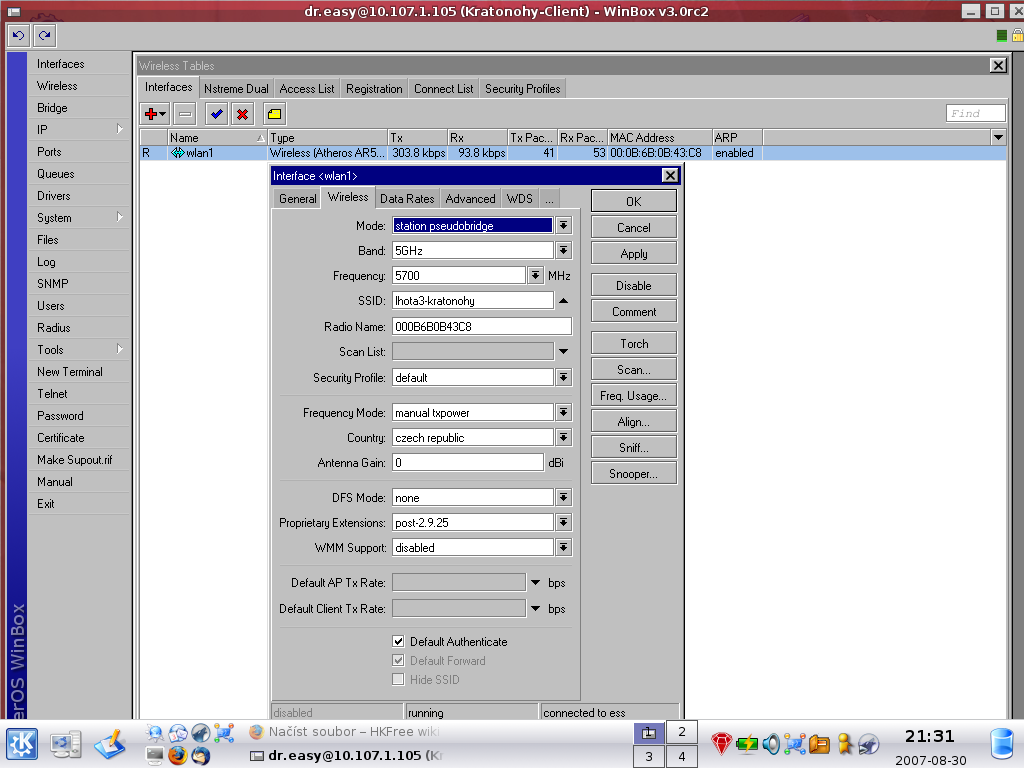

Dlouhou dobu trvalo, než kluci z mikrotiku dokázali vyvinout FW, který by běžel jako bridge-klient bez větších problémů. Nejnovější firmware nese označení RC2. Po mém odzkoušení doporučuji. Nemám problém. Dle mého soudu ideální na klientské stanice. Levné a hodně to umí :-) | Dlouhou dobu trvalo, než kluci z mikrotiku dokázali vyvinout FW, který by běžel jako bridge-klient bez větších problémů. Nejnovější firmware nese označení RC2. Po mém odzkoušení doporučuji. Nemám problém. Dle mého soudu ideální na klientské stanice. Levné a hodně to umí :-) | ||

| − | == | + | == Nahraji nejnovější FW == |

| − | + | Ze stránek Mikrotiku: [http://www.mikrotik.com/download.html MikroTik] vyberu RB serii, kterou chci upgradovat -> vyberu STABLE -> a stahnu: '''Combined package (http)'''. Soubor po stazeni pomoci funkce drag & drop nebo copy & paste vlozim do zalozky '''Files''' v RouterBoardu -> pockam az se nahraje -> provedu '''Restart''' | |

| + | |||

| + | |||

| + | Pozn. Pokud chceme doinstalovat pouze nejake balicky - stahneme ze stranek mikrotiku, opet vlozime do Files v RB a provedeme restart. | ||

| + | |||

| + | == Finální úprava BETA FW == | ||

| + | |||

| + | '''1)''' Wireless | ||

| + | |||

| + | Pokud chceme používat RB jako klienta v bridge (rozuměj eth+wlan = 1 IP //neroutovano), připojíme se přes '''WinBox''', přejdeme do '''Wireless''', vybereme naši wlan kartu a nastavíme dle obrázku: | ||

| + | |||

| + | [[Soubor:RB1.png]] | ||

| + | |||

| + | '''samozřejmě si nastavíme SSID a channel na síť, kam se připojujeme''' | ||

| + | |||

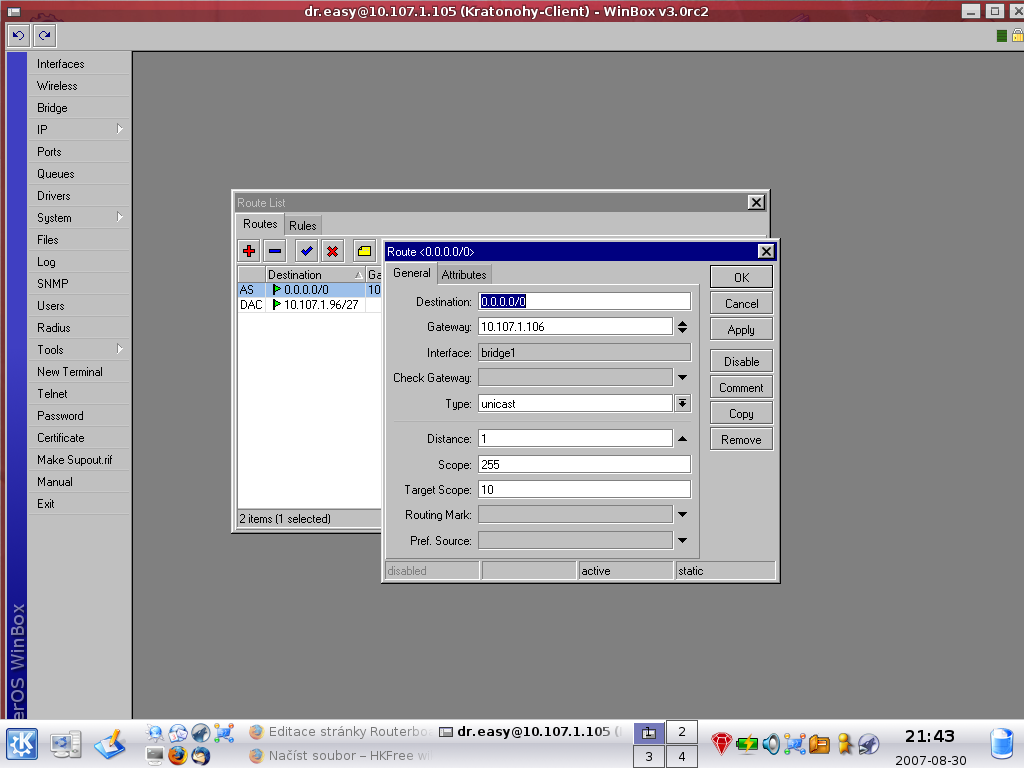

| + | '''2)''' Bridge + routa + IP | ||

| + | |||

| + | '''Vše do bridge''', záložka '''Bridge''' => přidat, v '''port''' vybrat všechny rozhraní a '''zbridgovat''' | ||

| + | |||

| + | '''IP'''= nastavíme IP adresu pro RB a přiřadíme ji na interface '''bridge''' | ||

| + | |||

| + | == Nastavení routy - DŮLEŽITÉ == | ||

| + | |||

| + | Je to opravdu důležité, protože jinak se do RB nedostanete. Jen přes SSH, ale sám o sobě pojede. | ||

| + | |||

| + | Vysvětlím na příkladu: | ||

| + | |||

| + | AP ===> Client | ||

| + | |||

| + | AP = IP: 10.107.177.1 | ||

| + | Client = IP: 10.107.177.100 | ||

| + | |||

| + | '''Na clientske strane teda nastavime jako default route IP adresu: 10.107.177.1''' | ||

| + | |||

| + | - Routy přidáváme v IP->Routes-> rozklikneme zalozku gateway: '''vypíšeme routu''' | ||

| + | |||

| + | [[Soubor:RB2.png]] | ||

| + | |||

| + | v případě problémů se ptejte. | ||

| + | |||

| + | Dr.Easy | ||

| + | |||

| + | |||

| + | == Omezování rychlosti pomocí QT == | ||

| + | |||

| + | Nevim, jak sem přidávat fotky, takže napíšu jenom textovej návod, ale neni to tak složitý, myslím, že to podle něho zvládneme... | ||

| + | nejdřív si dejte IP -> firewall -> mangle. | ||

| + | |||

| + | Následně malé červené plus, chain ponecháme poprvé prerouting napíšeme src addr ip adresu, kterou chceme omezit př. 10.107.1.1 v extra jde použít třeba možnost jako časové omezení (třeba jenom přes den a podobně...) ale nám postačí záložka action, tam vyberte možnost mark packet (new packet mark je jakési pojmenování daného paketu, já jelikož mam omezovaných IP hodně (ne v ramci HKfree, ale sítě v Hlinsku, odkud pocházim) sem pozdeji začal používat označení ip jejím koncem, takže naší ip bych označil "1.1 up". | ||

| + | |||

| + | Passthrougt vyškrtnětě, aby nebylo zatržené... Tenhle packet je pro upload, teď uděláme ještě pro down.. | ||

| + | |||

| + | Dáme zase plus, tentokrát vybereme chain forward a ip 10.107.1.1 dáme do dst. addr. action, zase mark packet 1.1 down a aby Passthrougt nebylo zaškrtnuté...ted pravidla ve firewwalu seřadte: kliknout na # a naše dvě nově vytvořená pravidla dejte nad ostatní... (nejspíš tam budete mít jenom dvě - dynamicky vytvořené chain s takovym modrym zaškrtátkem.. :-)) | ||

| + | |||

| + | Teď přejděte do QT...tady si vytvořte hlavní třídu: plus name dáme třeba "Omezovani" a parrent dame global out (nevim proč to tak je, ale přes global out se omezuje jak upload tak download... | ||

| + | |||

| + | (nejspíš to bude mít souvislost s použitím chain v manglování prerouting a forward... můj způsob určitě není jediný, ale je funkční a funguje dobře...) | ||

| + | |||

| + | Potom další plus name třeba "stahovac up", parrent dame "Omezovani", Packet mark najdeme náš omanglovany packet - "1.1 up" | ||

| + | no potom už nastavujte rychlost jakou mu chcete dát... :-) at je minimální"garantovaná" max je kolik mu má max jít..., bust je chvilková stahovací rychlost (třeba na prohlížení webu, nebo na měřáky to je OK.. :-)) burst treshold je kam musí uživatelova stahovací rychlost klesnout, aby měl zase nárok na burst... a time je jak dlouho má burst jet... (dávam 20 až 30s) | ||

| + | |||

| + | No a pak ještě udělame další plus - "stahovac down" parrent "Omezovani" a Packet mark "1.1 down" no a rychlosti sem už vysvětlil | ||

| + | potom ještě dejte queue types a jako default (který jsme použili u všech variant) jednoznačně doporučuju sfq | ||

| + | |||

| + | |||

| + | No a to by mělo bejt svšechno, ted by vám měl omezovat fungovat... pokud to tak fungovat nebude prosím mě konkaktujte nejlíp přes newsy a přídeme na to proč a případně upravíme návod... | ||

| + | |||

| + | Rouchi | ||

| + | |||

| + | |||

| + | === omezení rychlosti na RB v modu bridge === | ||

| + | Pokud máme v RB interfaci v modu bridge klasické nastavení queues nemá žádný efekt, aby fronty braly u úvahu i zbrigeované interfaci musí se v nastavení bridge přepnout položka use-ip-firewall a na yes, konzolový příkaz je takto (nastavení přes winbox jsem nenašel): | ||

| + | |||

| + | interface bridge settings set use-ip-firewall=yes | ||

| + | |||

| + | Pak už lze nastavit queue podle libosti, ovšem zvolený interface na kterém bude fronta pracovat musí být '''fyzicky výstupní interface provozu''', tzn. určitě ne bridge, ale wlan nebo ether, pokud je spoj v režimu '''wds''' musí být použitý interface wds. | ||

| + | |||

| + | == Zjištění hesla == | ||

| + | |||

| + | Návod je popsán [http://www.root.cz/clanky/jak-ziskat-z-routerboardu-heslo/ na root.cz] | ||

| + | |||

| + | = Scripty = | ||

| + | == Automatický backup přez smtp == | ||

| + | |||

| + | |||

| + | nejdriv nastavite smtp server v mikrotiku | ||

| + | |||

| + | /tool e-mail set server=10.107.251.9:25 from=<email od koho> | ||

| + | |||

| + | |||

| + | pak nastavite planovanou ulohu bude se jmenovat shed_backup_email a spoustet kazdy tyden sktipt ebackup | ||

| + | |||

| + | /system scheduler add name="sched_backup_mail" on-event="ebackup" start-date=jan/01/1970 start-time=07:30:00 interval=7d comment="" disabled=no | ||

| + | |||

| + | |||

| + | vytvori skript ebackup odesle email s prilohou backupu a ten po sobe smaze na urcenou adresu | ||

| + | nezapomente upravit vasi emailovou adresu na kterou chcete aby zalohy chodili | ||

| + | |||

| + | /system script add name=ebackup source={/system backup save name=([/system identity get name] . "-" . \ | ||

| + | [:pick [/system clock get date] 7 11] . [:pick [/system clock get date] 0 3] . [:pick [/system clock get date] 4 6]); \ | ||

| + | /tool e-mail send to="youremail@yourdomain.com" subject=([/system identity get name] . " Backup " . \ | ||

| + | [/system clock get date]) file=([/system identity get name] . "-" . [:pick [/system clock get date] 7 11] . \ | ||

| + | [:pick [/system clock get date] 0 3] . [:pick [/system clock get date] 4 6] . ".backup"); :delay 10; \ | ||

| + | /file rem [/file find name=([/system identity get name] . "-" . [:pick [/system clock get date] 7 11] . \ | ||

| + | [:pick [/system clock get date] 0 3] . [:pick [/system clock get date] 4 6] . ".backup")]; \ | ||

| + | :log info ("System Backup emailed at " . [/sys cl get time] . " " . [/sys cl get date])} | ||

| + | |||

| + | |||

| + | == Automatické vytvoření Access Listu z DHCP záznamů == | ||

| + | |||

| + | Skript pro vyvoření Access Listu na wifi rozhraní z DHCP lease záznamů. | ||

| + | |||

| + | V '''System/Scripts''' '''Add''' jmeno si zvolte například '''AddAccessList''' a do '''Source''' vložte: | ||

| + | ## Create by Shorny | ||

| + | ## Date 12.09.2010 | ||

| + | ## Mikrotik: Script pro pridani wireless Access listu z DHCP lease zaznamu | ||

| + | ## kontrola podle MAC | ||

| + | ## vyuziti: lenost naklikavat xKrat | ||

| + | |||

| + | |||

| + | :local dhcpArray [/ip dhcp-server lease find disabled=no] | ||

| + | :foreach i in=$dhcpArray do { | ||

| + | :local ip [/ip dhcp-server lease get $i address] | ||

| + | :local comment [/ip dhcp-server lease get $i comment] | ||

| + | :local macAddress [/ip dhcp-server lease get $i mac-address] | ||

| + | :local int [/ip dhcp-server get [/ip dhcp-server lease get $i server] interface] | ||

| + | |||

| + | :if ([:len [/interface wireless find name=$int]] != 0) do { | ||

| + | :if ([:len [/interface wireless access-list find mac-address=$macAddress ]] = 0) do={ | ||

| + | :put ("AddAccessList: Add access list Comment: ". $comment .", MAC: ".$macAddress .", IP: ". $ip .", INT: ". $int .".") | ||

| + | [/interface wireless access-list add comment=$comment mac-address=$macAddress interface=$int] | ||

| + | } else={ | ||

| + | :put ("AddAccessList: Exist re-edit access list Comment: ". $comment .", MAC: ".$macAddress .", IP: ". $ip .", INT: ". $int .".") | ||

| + | [/interface wireless access-list set [find mac-address=$macAddress] comment=$comment interface=$int] | ||

| + | } | ||

| + | } | ||

| + | } | ||

| + | ## promazani neaktivnich | ||

| + | :local Array [/interface wireless access-list find] | ||

| + | :foreach i in=$Array do { | ||

| + | :local macAddress [/interface wireless access-list get $i mac-address] | ||

| + | |||

| + | :if ([:len [/ip dhcp-server lease find mac-address=$macAddress disabled=no]] = 0) do { | ||

| + | :put ("AddAccessList: Remove access list MAC: ".$macAddress .".") | ||

| + | [/interface wireless access-list remove [find mac-address=$macAddress]] | ||

| + | } | ||

| + | } | ||

| + | V případě problémů se ptejte | ||

| + | |||

| + | --[[Uživatel:Shorny|Shorny]] 12. 9. 2010, 20:14 (UTC) | ||

| + | |||

| + | == Automatické vytvoření Queue záznamů z DHCP záznamů == | ||

| + | |||

| + | Skript pro vyvoření Queue záznamů z DHCP lease záznamů. | ||

| + | |||

| + | '''!!Pozor zde je potřeba ve skriptu nastavit default typy Queue!!''' | ||

| + | |||

| + | V '''System/Scripts''' '''Add''' jmeno si zvolte například '''AddQueue''' a do '''Source''' vložte: | ||

| + | ## Create by Shorny | ||

| + | ## Date 12.09.2010 | ||

| + | ## Mikrotik: Script pro vytvoření Simple Queues, automaticky nacte vsechny pripojence z /ip dhcp-server lease, a vytvoří pro ne queues :) | ||

| + | ## kontrola podle IP | ||

| + | ## vyuziti: grafy, lenost naklikavat xkrat vse | ||

| + | |||

| + | ## defaultni ethernet queue | ||

| + | :local ethDefault "ethernet-default" | ||

| + | |||

| + | ## defaultni wifi queue | ||

| + | :local wlanDefault "wireless-default" | ||

| + | |||

| + | :local dhcpArray [/ip dhcp-server lease find disabled=no] | ||

| + | :foreach i in=$dhcpArray do { | ||

| + | :local ip [/ip dhcp-server lease get $i address] | ||

| + | :local comment [/ip dhcp-server lease get $i comment] | ||

| + | :local macAddress [/ip dhcp-server lease get $i mac-address] | ||

| + | :local int [/ip dhcp-server get [/ip dhcp-server lease get $i server] interface] | ||

| + | :local intType | ||

| + | |||

| + | :if ([:len [/interface wireless find name=$int]] = 0) do={ | ||

| + | :set intType $ethDefault | ||

| + | } else={ | ||

| + | :set intType $wlanDefault | ||

| + | } | ||

| + | |||

| + | :if ([:len [/queue simple find target-addresses=($ip."/32") disabled=no]] = 0) do={ | ||

| + | :put ("AddQueues: Add queues Comment: ". $comment .", MAC: ".$macAddress .", IP: ". $ip .", INT: ". $int .", INTTYPE:". $intType .".") | ||

| + | [/queue simple add comment=($comment." - ".$macAddress) name=$comment target-addresses=$ip queue="$intType/$intType" total-queue=$intType] | ||

| + | } else={ | ||

| + | :put ("AddQueues: Exist re-edit queues Comment: ". $comment .", MAC: ".$macAddress .", IP: ". $ip .", INT: ". $int .", INTTYPE:". $intType .".") | ||

| + | :local name [/queue simple get [find target-addresses=($ip."/32") disabled=no] name] | ||

| + | [/queue simple set $name comment=($comment." - ".$macAddress) name=$comment target-addresses=$ip queue="$intType/$intType" total-queue=$intType] | ||

| + | } | ||

| + | } | ||

| + | ## promazani neaktivnich | ||

| + | :local array [/queue simple find] | ||

| + | :foreach i in=$array do={ | ||

| + | :local ip [/queue simple get $i target-addresses] | ||

| + | :local ipNoMask [:pick " $ip" 1 [:find " $ip" "/"]] | ||

| + | :if ([:len [/ip dhcp-server lease find address=$ipNoMask disabled=no]] = 0) do { | ||

| + | :put ("AddQueues: Remove queue IP: ". $ip .".") | ||

| + | [/queue simple remove [find target-addresses=$ip]] | ||

| + | } | ||

| + | } | ||

| + | |||

| + | V případě problémů se ptejte | ||

| + | |||

| + | --[[Uživatel:Shorny|Shorny]] 12. 9. 2010, 20:14 (UTC) | ||

| + | |||

| + | = VPN = | ||

| + | == PPTP tunel == | ||

| + | Není doporučován - útočník men in the middle můze odchytit heslo a to následně dekryptovat. | ||

| + | |||

| + | == L2TP/IPsec za pomocí shared secret + windows 7 nativní klient == | ||

| + | |||

| + | 1. ve winboxu sekce system - logging zapneme logovani ipsec a l2tp pro debugování naší VPN. | ||

| + | |||

| + | [[Soubor:ScreenHunter_01_Nov._16_20.11.gif]] | ||

| + | |||

| + | 2. v menu PPP - záložka interfaces zapneme L2TP server (zaškrtnout enabled a povolit pouze mschap2. | ||

| + | |||

| + | [[Soubor:ScreenHunter_02_Nov._16_20.19.gif]] | ||

| + | |||

| + | 3. v menu PPP - záložka Secrets si vytvoříte uživatele a přidelíte jim ip jaké chcete aby měl na jaké straně tunelu.(je dobré mít už nějaký | ||

| + | takový subnet vytvořený například pro LAN dávat ip od x.x.x.10-99 a pro vpn x.x.x.100-199, nebo dle libosti) | ||

| + | |||

| + | [[Soubor:ScreenHunter_03_Nov._16_20.22.gif|Vytvoření secret]] | ||

| + | |||

| + | 4. v menu IP - ipsec - záložka peers vytvořte nastavení spojení dle obrázku a zvolte si secret key pro ipsec spojení (tento návod používá ipsec shared secret key, ne certifikáty. Pokud budete do VPN přistupovat z NATované sítě,zaklikněte navíc NAT traversal. Všechny routery po cestě musí podporovat NAT-T. Dále zde můžete povolit spojení pouze z konkrétní ip, pokud se chcete připojit odkudkoliv nechte ip 0.0.0.0/0 | ||

| + | |||

| + | [[Soubor:ScreenHunter_04_Nov._16_20.28.gif|Vytvoření peeru]] | ||

| + | |||

| + | 5. v menu IP - ipsec - záložka proposal povolte šifrování aes-128 které podporuje windows 7 pro ipsec | ||

| + | |||

| + | [[Soubor:ScreenHunter_05 Nov. 16 20.38.gif|Povolení eas-128]] | ||

| + | |||

| + | 6. ve Windows vytvořte VPN spojení. | ||

| + | v Centrum síťových připojení a sdílení - nastavit nové připojení k síti - připojit k firemní síti - ne vytvořit nové připojení - použít moje připojení k internetu - zadáte ip adresu mikrotiku odkud k němu chcete přistupovat - a nějak si pojmenujete připojení. | ||

| + | zaškrtnete nepřipojovat nyní pouze nastavit a v dalším okně vyplníte přihlašovací informace co jste si zadali v mikrotiku v sekci secrets. | ||

| + | Potom zavřít. | ||

| + | |||

| + | Dále změnit nastavení adaptéru, pravým myšákem klik na VPN připojení co jsme si vytvořili a dáme vlastnosti. | ||

| + | |||

| + | Na záložce Možnosti odškrtnout Zarnout dotaz na doménu. | ||

| + | |||

| + | [[Soubor:ScreenHunter_06_Nov._16_20.48.gif|Dotaz na doménu]] | ||

| + | |||

| + | Na záložce Zabezpečení zvolit | ||

| + | Typ sítě VPN: Protokol L2TP/IPsec (Layer 2 Tunneling Protocol with IPsec) | ||

| + | Upřesňující nastavení: Použít pro ověření predsdílený a zadejte váš ipsec secret key který jste si dali do mikrotiku dd peers. | ||

| + | Šifrování dat: Vyžadovat šifrování (odpojit,pokud není k dispozici šifrování) | ||

| + | Povolit tyto protokoly: nechat pouze MS-CHAP v2 | ||

| + | |||

| + | [[Soubor:ScreenHunter_07 Nov. 16 20.50.gif|Nastaveni zabezpeceni pripojeni]] | ||

| + | |||

| + | 7. Teď to nejduležitější , bez čeho tato legrace nefunguje. | ||

| + | ve windows nastavení firewallu. Ovladací panely - Brána windows firewall - upřesnit nastavení klinout na Vlastnosti brány firewall. | ||

| + | [[Soubor:ScreenHunter_09_Nov._16_21.09.gif|Vlastnosti brány firewall]] | ||

| + | |||

| + | Záložka Nastavení protokolu IPSec - Výchozí nastavení protokolu IPSec - Přizpůsobit - | ||

| + | V okně Upravit nastavení protokolu IPsec Výměna klíčů - Upřesnit a tam přidat metodu SHA-1 AES-CBC 128 Diffie-Hellman Group2 a nechat ji jako výchozí. | ||

| + | [[Soubor:ScreenHunter 10 Nov. 16 21.10.gif|Úprava výměny klíčů]] | ||

| + | |||

| + | 8. Zkuste vytočit připojení - v logu mikrotiku můžete sledovat ověření , nejdříve se vytvoří L2TP tunel a v něm IPSec spojení. | ||

| + | Gratuluji, povedlo se vám zprovoznit bezpečnou VPN. Nyní je k dostání mikrotik router RB750 za 750kč s DPH, nejlevnější VPN koncentrátor stojí 5500kč. Nakonec můžete logování v mikrotiku vypnout. | ||

| + | |||

| + | [[Soubor:ScreenHunter_08_Nov._16_21.08.gif|Ustanovené VPN spojení]] | ||

| + | |||

| + | =Spotřeba= | ||

| + | Orientační spotřeba daných RB, na měření byl použit 18V zdroj, max. 1A a CM9 miniPCI karty nebo integrované wifi, během měření byl aktivní jeden eth port a wifi karty v zapnutém stavu ovšem bez klientů. | ||

| + | {| class="wikitable" | ||

| + | |- | ||

| + | ! RouterBoard !! žádná karta !! 1 karta !! 2 karty | ||

| + | |- | ||

| + | | RB433AH || 2,34W || 3,24W || 4,14W | ||

| + | |- | ||

| + | | RB411AH || 2,52W || 3,6W || - | ||

| + | |- | ||

| + | | RB711UA-5HnD || - || 2,34W || - | ||

| + | |- | ||

| + | | RB711-5Hn || - || 1,98W || - | ||

| + | |- | ||

| + | | RB532A || 2,16W || 3,06W || 4.14W | ||

| + | |- | ||

| + | | RB Metal || - || 2,16W || - | ||

| + | |} | ||

| + | |||

| + | =Sdílení pásma - queue tree = | ||

| + | Pro rozdelení pásma rovnoměrně mezi uživatelé na AP lze využít queue tree. Nejrpve se musí packety označit a následně jednoduše zavést queue. Na mém AP se zachovalo snížením rychlosti a neblokovalo celý provoz. Dokonce když na hlavním spoji 5G začíná být těsno (sdílí se také), tak poklesne celková rychlost, ale provoz se nezablokuje pro jiné. Zkoušel jsem ping odezvy na 5G spoji, při zatížení se dostane ping klidně i na 1000ms, ale queue tree zabere a odezvy se zkrátí na 10 až 1ms. (Vše funguje až do určité hranice, kdy spoj je hodně zarušený.) | ||

| + | |||

| + | <pre> | ||

| + | |||

| + | /ip firewall mangle add chain=forward src-address=10.107.65.0/26 \ | ||

| + | action=mark-connection new-connection-mark=spojeni-nove | ||

| + | /ip firewall mangle add chain=forward connection-mark=spojeni-nove action=mark-packet \ | ||

| + | new-packet-mark=spojeni | ||

| + | |||

| + | /queue type add name=pcq-download kind=pcq pcq-classifier=dst-address | ||

| + | /queue type add name=pcq-upload kind=pcq pcq-classifier=src-address | ||

| + | |||

| + | /queue tree add parent=wlan1 queue=pcq-download packet-mark=spojeni | ||

| + | /queue tree add parent=ether1 queue=pcq-upload packet-mark=spojeni | ||

| + | |||

| + | </pre> | ||

| + | |||

| + | Odkazy na další zdroje: | ||

| + | |||

| + | http://socl.cz/mikrotik-rovnomerne-rozdeleni-sirky-pasma | ||

| + | http://download.asm.cz/inshop/prod/xtendlan/Mikrotik/EM-Mikrotik-Rizeni_datovych_toku.pdf | ||

| + | http://wargeeks.org/t/bandwidth-management-using-a-queue-tree-and-pcq/642/3 | ||

| + | |||

| + | = Script - změna SSID na záložní např. při výpadku sektoru, přepnout na všesměr = | ||

| + | |||

| + | <pre> | ||

| + | #Script to check connection to SSID. If you are not connected, it switch to backup/secondarySSID | ||

| + | #1. CHANGE primary and secondary SSID | ||

| + | #2. Schedule it, not often, because it regualry switch connection if you run on secondarySSID | ||

| + | #2017-10-10 | ||

| + | # - add security profile | ||

| + | # - clean code change to local variable | ||

| + | |||

| + | :local gPrimarySSID "AP.Polizy-Sedlice.hkfree" | ||

| + | :local gPrimarySecProf "default" | ||

| + | :local gSecondarySSID "polizy2.hkfree.org" | ||

| + | :local gSecondarySecProf "default" | ||

| + | |||

| + | |||

| + | #Syntax for read SSID | ||

| + | # /interface wireless monitor [find name=wlan1] once do={:set gWStat $status; :set gSSID $ssid} | ||

| + | # or | ||

| + | # /interface wireless monitor wlan1 once do={:set gWStat $status; :set gSSID $ssid} | ||

| + | # | ||

| + | # gWStat values: "connected-to-ess", "disabled", "searching-for-network" | ||

| + | |||

| + | :local gWStat "na" | ||

| + | :local gSSID "na" | ||

| + | |||

| + | :for stp from=1 to=3 do={ | ||

| − | + | #wait 40s until connected | |

| + | :set gWStat "na" | ||

| + | :set gSSID "na" | ||

| + | :for i from=1 to=40 do={ | ||

| + | :put "wait connected $i" | ||

| + | :if ($gWStat !="connected-to-ess") do={ | ||

| + | /interface wireless monitor wlan1 once do={:set gWStat $status; :set gSSID $ssid} | ||

| + | delay 1s; | ||

| + | } | ||

| + | } | ||

| + | :put "Connected: state:'$gWStat' SSID:'$gSSID'" | ||

| − | + | #at first ensure primary connection or switch to it | |

| + | :if ($stp = 1) do={ | ||

| + | :if ($gSSID != $gPrimarySSID || $gWStat != "connected-to-ess") do={ | ||

| + | /interface wireless set wlan1 security-profile="$gPrimarySecProf" ssid="$gPrimarySSID" | ||

| + | :put "Switch to primarySSID $gPrimarySSID" | ||

| + | delay 100ms; | ||

| + | } | ||

| + | } | ||

| − | + | #at second switch to secondary if you are not connected | |

| − | + | :if ($stp = 2) do={ | |

| + | :if ($gSSID != $gPrimarySSID || $gWStat != "connected-to-ess") do={ | ||

| + | /interface wireless set wlan1 security-profile="$gSecondarySecProf" ssid="$gSecondarySSID" | ||

| + | :put "Switch to secondarySSID $gSecondarySSID" | ||

| + | delay 100ms; | ||

| + | } | ||

| + | } | ||

| − | + | #finally return to primary | |

| − | + | :if ($stp = 3) do={ | |

| + | :if ($gWStat != "connected-to-ess") do={ | ||

| + | /interface wireless set wlan1 security-profile="$gPrimarySecProf" ssid="$gPrimarySSID" | ||

| + | :put "Switch to primarySSID $gPrimarySSID, no connection on both SSID" | ||

| + | delay 100ms; | ||

| + | } | ||

| + | } | ||

| − | |||

| − | |||

| − | + | } | |

| − | + | </pre> | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | + | = netinstall bez seriove konzole = | |

| + | Pokud máme RB, který z nějakého důvodu špatně funguje nebo je nedostupný můžeme se ho pokusit zachránit přes čistou síťovou instalaci nového rOS (netinstall), co budeme potřebovat: | ||

| + | * stáhnout si samotný netinstall, v době psaní návodu je doporučovaná dobře funkční verze: https://download.mikrotik.com/routeros/6.42.7/netinstall-6.42.7.zip | ||

| + | * spustit na PC netinstall a na jeho síťovce nastavit adresu 192.168.1.2/24 (klient přes PXE obdrží 192.168.1.3) | ||

| + | * v netinstallu si připravit balíček rOS podle typu/architektury oživovaného RB z https://mikrotik.com/download do adresáře a daný adresář si připravit v netinstall v sekci Packages/from:, ve spodním okně by se pak měly zobrazit všechny nalezené rOS v daném adresáři | ||

| + | * na PC pro jistotu (dočasně) kompletně vypnout FW a zajistit, že PC má jen jednu síťovku, která je připojená jen k oživovanému RB, na NTB vypnout wifi, nepřipojovat RB přes switch apod. | ||

| + | * propojit PC a RB ethernet kabelem | ||

| + | * na RB ve vypnutém stavu stisknout tlačítko reset, připojit napájení a reset držet tak dlouho dokud se RB neobjeví v netinstallu pak teprve pustit reset | ||

| + | * nahrát do RB předem připravený rOS - v seznamu dostupných rOS zafajfkovat checkbox vlevo od názvu souboru a stisknout install | ||

| + | * rOS by se měl nahrát do RB | ||

| + | * když je nahrání kompletní RB restartujeme běžným způsobem (vyp/zap) a necháme naběhnout, pokud ani po té není RB dostupný je nejspíše vadný, případně je chyba někde jinde | ||

Aktuální verze z 22. 10. 2020, 07:43

Obsah

- 1 Nastavení routerboardu

- 1.1 RB jako klient

- 1.2 První střípky co je potřeba

- 1.3 Nastavení RB

- 1.4 Připojení na RB

- 1.5 Nahrání nového Firmware

- 1.6 Nahrání firmware do mikrotiku pomocí konzole přes seriový port. (netinstall)

- 1.7 Upgrade BootLoaderu pro RouterBOARD

- 1.8 Nastavení IP adres

- 1.9 Nastavení routování pomocí OSPF

- 1.10 Nastaveni dvou routerboardu do plne transparentniho bridge

- 1.11 Bridge

- 1.12 Grafy

- 1.13 Nastavení času

- 1.14 Wireless

- 1.15 Vypnutí automatického vypínání (wireless) interfaců

- 1.16 DHCP Relay

- 1.17 DHCP Server, Client

- 1.18 MAC filter

- 1.19 Veřejné IP

- 1.20 Nstreme

- 1.21 5GHz N

- 1.22 SNMP

- 1.23 Vytvoření virtuálního AP pro HotSpot

- 1.24 Vytvoření HotSpotu se zabezpečením přes RADIUS server

- 1.25 Export/Import access listu

- 1.26 Doporuceni

- 2 Linux do Routerboardu řady 5xx

- 3 Nastaveni RB s FW v3.xx jako bridge clienta

- 4 Scripty

- 5 VPN

- 6 Spotřeba

- 7 Sdílení pásma - queue tree

- 8 Script - změna SSID na záložní např. při výpadku sektoru, přepnout na všesměr

- 9 netinstall bez seriove konzole

Nastavení routerboardu

RB jako klient

Nastavení RB jako klienta, návod pro BFU: http://wiki.hkfree.org/RouterboardJakoKlient

První střípky co je potřeba

Jednak je pro konfiguraci potřeba si uvědomit, že routerboard (dal jen RB) nema defaultní IP adresu a dá se tedy konfigurovat jen přes seriovou konzoli nebo přes winbox

- ke stažení winbox zde winbox.exe na INwifi

Nastavení RB

Připojení na RB

Pomocí Winbox

V tomhle programu (winbox) si vyberete pomocí trojtečky zařízení a jednoduše se na něj připojíte, v defaultu je

login: admin password je prázdné

Poznamka: pro TCP pripojeni se pouziva port 8291

Pomocí seriové konzole

RB je defaultně nastaven na rychlost 115200 bps, 8bit, parity none, 1 stop bit, hardwarove rizeni toku Jde to i pres hyperterminal ve win, pokud mate zaplou emulaci VT100J V Linuxu asi jakykoliv terminal, napriklad screen

Já sem teda musel mít HW řízení toku vypnuté jinak s RB nešlo komunikovat (nešlo nic psát), použil jsem Minicom. Locutus.

Nahrání nového Firmware

Na stránkách Mikrotiku (http://www.mikrotik.com/) v sekci download stáhnete nejnovější firmware pro váš RB (nejlépe celý balíček - Combined RouterOS package u All packages hrozí ztráta licence!). Do RB se přihlásíte pomocí winboxu, otevřete menu Files a nahrajete tam stáhnutý firmware (přetáhnutím FW do okna winboxu). Následně dáte Reboot a RB si automaticky sám přehraje nový firmware do paměti.

Pozor: Nastal problém při přechodu z fw 2.9.38 na 3.13 u RB532A, po upgrade fw RB odmítal nabootovat (svítila modrá a oranžová dioda, bez písknutí), pomohlo dlouhé zmáčknutí resetu, poté nabootoval a bylo třeba upgrade biosu na v2.16, Locutus.

Upgrade biosu je i jinak potřebná věc. Vyřeší se tím celá řada potíží s např. náhodným rebootování atd.! Upgrade biosu se provádí viz [[1]], Theo

Nahrání firmware do mikrotiku pomocí konzole přes seriový port. (netinstall)

Podrobné video jak na netinstall od PajiVlka: netinstall

Připojte routerboard pomocí null-modem kabelu s pc a zároveň kříženým kabelem s pc. nebo normálním přes switch.

Hyperterminálem ve windows s nastavením 8bit, parity none, 1 stop bit, hardwarové řízení toku, 9600bps, zapnout emulaci VT100J se připojíte k routrerboard a date reboot.

do 1 dne vteřiny musíte zmačknout jakoukoliv klávesu aby jste se dostali do inicializačního menu

Zmačkněte o pro výběr,odkud má rb bootovat potom e pro boot z ethernetu a x kem vyskočíte ven z menu.

Na pocitaci si nastavte na ethernet adapteru ip adresu 172.16.0.10 stahnete si utilitu netinstall http://www.mikrotik.com/download/netinstall.zip Kliknete na net booting a zadejte 172.16.0.11. - rebootujte rb nastartuje vam z vytvoreneho pxe serveru. Stahnete *.npk soubor pro vas rb a provedte firmware upgrade(downgrade) - kliknete na detekovany rb a install.

Pro dokonceni se presunte do hyperterminalu a restartujte rb

do 1 dne vteřiny musíte zmačknout jakoukoliv kavesu aby jste se dostali do inicializačního menu

Zmačkněte o pro výběr,odkud má rb bootavat potom o pro boot z NAND a x kem vyskocite ven z menu.

Pokud neni nastavena v mikrotiku zadna ip adresa zalogujte se do mikrotiku - pri startu rb nemackejte v serial konzoli zadnou klavesu a postupujte podle navodu nize - Nastaveni ip adresy

Upgrade BootLoaderu pro RouterBOARD

1) Stáhnu si bios pro svůj RB Biosy pro RB nahraju soubor .fwf přes winbox (přetažení do okna) do menu files do kořene

2) Spustím mikrotik konzoli (naloguju se přes WinBox a pustím new terminal nebo po ssh), zadám system routerboard upgrade a objeví se:

Do you really want to upgrade firmware (opravdu chcete upgradovat firmware)[Y/N] y firmware upgraded susccefully (hotovo)

3) kontrola:

[admin@MikroTik] system routerboard> print

vypise:

routerboard: yes

model: "333"

serial-number: "0EKC205D5151"

current-firmware: "1,15"

upgrade-firmware: "1,16"

[admin@MikroTik] system routerboard>

Nastavení IP adres

Pak už v interfaces nastavíte aktivní zařízení, v IP/addresses nastavíte IP adresy tímto způsobem

address 10.107.x.y/z network ponechte prázdný, vyplní se sám broadcast ponechte prázdný, vyplní se sám interface vyberte zařízení kterému tuto IP nastavujete

Pokud zadáte adresu způsobem 10.107.x.y./z tak se vám do IP/routes přidají samy základní řádky rout. Můžete se tedy na RB pomocí winbox připojit na IP, už né na MAC.

Nastavení routování pomocí OSPF

v Routing/ospf

- na záložce interfaces nastavte cost, priority, hello intervaly a dead intervaly. Typ site nechte broadcast. Authentication key ponechte prázdný. Takto nastavte všechny ifacy co máte a používáte.

- Na záložce networks přidejte vámi routované subnety, tedy všechny subnety co máte na interfacich. Nechte jako area backbone.

- Na záložce areas by měla být backbone area jako přednastavená, ujistěte se, že je konfigurována takto

name backbone area ID 0.0.0.0 type default translator role translate candidate authentication none default cost 1

To by mělo být pro začátek vše aby to routovalo a chodilo. Zda máte routy v systému si ověříte v kartě IP/rotues

Nastaveni dvou routerboardu do plne transparentniho bridge

Pokud je potřeba postavit linku (jako u compexu mod Point-To-Point), která je plně transparentní, tj. prochazi pres ni i OSPF, tak je treba udelat par kroku. Funkcni na dvou RB112, RB133c a jaka koliv vyssi verze RB

Mame dva RouterBoardy RB-A a RB-B. Kroky jsou identicke pro oba RB, vyjma pripadu, kde je to jasne napsano.

1) Nastaveni Interface

Pridat interface br0. Do br0 pridat ether1 i wlan1. Nastavit IP adresu (RB-A a RB-B nesmi mit stejnou), at se na to v budoucnu muzem dostat pres winbox z domu. Nezapomenout pridat defaultni routu.

2) Nastaveni Wireless

Pridat novy interface WDS, a do nej vyplnit MAC adresu protejsiho RB

3) Nastaveni Wifi wlan1

Nastavit ESSID. Mod u RB-A bude WDS Slave a u RB-B bude bridge. Nastavit skryti ESSIDu

4) Nastaveni Wifi WDS

Nastavit mod Static. A WDS default bridge na br0

5) Vypnuti Wireless "Default autenticate"

Pridat na obou RB ve wireless do "Connection List" MAC adresu protejsiho RB a zrusit zaskrtnuti "Default autenticate"

6) Status

Pokud je vse nastaveno spravne vidime u obou RB v "Registration" pripojenou stanici

8) Volitelne: Sifrovani prenosu

V nastaveni Wireless-Security nastavime WPA2 PSK dle obrazku Security General. Klice zadat co nejdelsi, a na oba RB stejne

Bridge

V menu Bridge|Bridges přidáme konkrétní bridge. Jednotlivé interfacy do bridge začleníme v menu Bridge|Ports.

Grafy

Tools|Graphing přidáme v záložce Queue Rules zaznamenávání grafů, kde bude vybráno all (kreslení všech vytvořených grafů), rozsah 10.107.0.0/16 a Store on disk bude zapnuto. Stejně tak postupujeme i v záložkách Interface Rules a Resource Rules. V menu Queues teč můžeme přidávat jednotlivé uživatele (do Target address zadáme vždy všechny IP adresy daného uživatele).

Nastavení času

RouterBoard nemá žádnou paměť pro uchování času, když nemá napájení. Proto po každém rebootu chvíli trvá, než si načte správný čas. Načítání času z NTP serveru nastavíme v System|NTP Client. Mode zvolíme unicast a servery například 10.107.4.100 a 10.107.3.1. Následně dáme apply a enable. V System|Clock ještě zvolíme správné časové pásmo. Jakmile bude v tomto menu svítit zeleně kontrolka DST Active, tak vše funguje jak má a RB má správně nastavený čas podle NTP serveru.

Wireless

Ve Wireless vybereme libovolný interface a v menu Advanced je položka Antenna Mode. Tady se ovládá, který pin z miniPCI karty se bude používat (krajní pin je pro antenna b a ten pin více do středu karty je antenna a).

Vypnutí automatického vypínání (wireless) interfaců

RB má takovou funkci, kdy kontroluje, jestli wireless interface má připojené stanice. Pokud ne, interface shodí. Jenže pokud je k tomuto interfacu přes bridge připojen například ethernet, shodí i jej. To může být někdy poměrně ošemetné. Pokud RouterBoard vypne wireless interface tak ho shodí kompletně, že ani nevysílá. Alespoň tak se mi to jevilo na mém Ap. Tato funkce se dá vypnout přes telnet zpusobem:

Prihlasime se na winbox -> vlevo klikneme na New Terminal - zadame prihlaseni a:

Pomocí TAB (nechť Vaše vodítko) doskáčeme až do interface->wireless (staci napsat int - klepnout TAB - doplni se interface, apod)

zde je potřeba, abychom si nechali vypsat seznam wireless karet, co tam máme. RB nás jinak dál nepustí. To uděláme příkazem print.

Z výpisu si vybereme wlan, u kterého chceme zrušit automat.vypínání a zadáme příkaz set X (číslo) + TAB - tam vybereme disable-running-check=yes

ve vysledku prikaz vypada takto: interface wireless set wlan1 disable-running-check=yes

pokud mame v RB vice karet, vzdy jen zmenime cislo u wlan na wlan2, wlan3, apod a je to hotovo.

Zda jsme byli úspěšní poznáme tak, že když si rozklepneme záložku wireless tak u seznamu karet (wlan1, wlan2, apod) nam vždy na kraji bude připsáno písmenko "R")

Pozor Při psaní tohoto návodu a zkoušení na RB na BydLu se mi povedlo vypnout cely bridge (wlan1 + eth1). Není disable, jako disable :).

DHCP Relay

Je potřeba si doinstalovat DHCP balíček (System/Packages -> DHCP balíček -> enable -> Reboot).

V menu IP/DHCP Relay přidáme nový relay, interface zvolíme takový, na kterém budeme chtět automaticky přidělovat IP adresy, a DHCP Server je IP adresa počítače, na kterém se kontroluje MAC adresa (a podle toho se (ne)přidělí IP). Víc není potřeba nastavovat, ve Status můžete kontrolovat, zda o IP adresu někdo žádá nebo zda byla někomu přidělena (Requests-Responses).

DHCP Server, Client

Je potřeba si doinstalovat DHCP balíček

System/Packages/dhcp

pak už pod IP/DHCP Server, Client nastavit co je potřeba.

Pro DHCP Server je pod tlačítkem Setup jednoduchý průvodce.

MAC filter

Pod Wireless tlačítkem vyberte wifi kartu, na které má běžet MAC filter. V záložce wireless stačí vypnout Default Authenticate ve spodní části okna. Připojí se tak pouze klienti co jsou uvedeni ve Wireless/Access List. Citace z manuálu pro routerOS (refman-2.9):

default-authentication ( yes | no ; default: yes ) - specifies the default action on the clients side for APs that are not in connect list or on the APs side for clients that are not in access list • yes - enables AP to register a client even if it is not in access list. In turn for client it allows to associate with AP not listed in client's connect list

Jedna vychytávka: pokud se správcovi nechce pořád vypisovat MACovky nových připojenců lze na chvíli Default Authenticate zapnout, nový připojenec přiskočí do Wireless-Registration, tam nad ním je možno dát "pravou myš" a přidat do Access listu (Copy to Access List) a příp. dopsat komentář. Pozn. na chvíli budete bez MAC restrikce (otázka je nakolik máte bezpečnost vyřešenou jinak).

Veřejné IP

Nastavení VIP podle wiki (maska 255.255.240.0 a brana 89.248.255.254) jsem na routerOS nerozběhal, proto doporučuju "obětovat" 1 VIP pro RB. Příklad z Hvězdy:

IP-addresses: 89.248.245.81/28 wlan1 (proste ten rozsah, ktery jsi dostal pro APcko) Routing-OSPF-Networks: 89.248.245.80/28 (a cost bude jeden pro ten celej interface - tj. jak pro VIP, tak non-VIP)

Co budu dělat až bude potřeba rozdat VIPy na dvou interfacích je otázka - řešení jsou: rozpůlit stávající VIP rozsah, zažádat o další VIP rozsah, nasadit na RB linux. Vzhledem k tomu, že první dvě varianty opět sežerou další VIP "na nic", tak to vidím na tu třetí...

Alternativní nastavení

Na všech rozhraních, kde budu vysílat VIP se nastaví Proxy-ARP (Interface X:General->ARP). Na jedné síti může být pouze jeden počítač s proxy-arp. Nenastavujte proto proxy-arp na ethernet, pokud už jiný počítač na ethernetu má proxy-arp zapnuté.

Na jedno rozhraní se přidá adresa brány pro VIP: 89.248.255.254/32, nebo se může přidat routa na jiný počítač, který má tohle IP nastavené. Obojí díky proxy-arp funguje.

Nakonec přidat pro každého s VIP routu. Bohužel mikrotik neumí něco jako linux

route add -host HOST dev DEVICE

a chce vždy pro routu bránu. Jako bránu jsem dal IP, které je přiřazeno na interface, kam to chci posílat. Na hive má wifi rozhraní adresu 10.107.14.1. Pro lidi z wifi jsem přidal toto pravidlo: adresu 89.248.241.XYZ/32 pošli na bránu 10.107.14.1. Vypadá to docela divně - routuji to sám na sebe, ale u mikrotiku to funguje.

Proxy-arp má jednu vadu - pro neznámé IP způsobuje kolize adres. Tj. pokud si nastavím na počítači adresu 192.168.X.Y, tak mě to bude hlásit kolizi. U mikrotika jsem to vyřešil tím, že jsem přidal do Route list->Rules pravidlo pro 192.168.0.0/16 s akcí drop pro rozhraní s proxy-arp. Pro adresy 192.168.X.Y to už nehlásí kolize.

Tip: Nezapomeňte v <IP-Routing-OSPF-Interface-Setting> zapnout <Redistribute Connected Routes> a <Redistribute Static Routes> jako <as type 1> jinak vám to nepůjde a budete dumat nad tím kde jste napsal blbě IP či nad jinejma věcma. :) Shorny

Nstreme

Nastaveni dvou routerboardu do plne transparentniho bridge s NStreme

1) Postupujeme stejně jako při nastavení transparentního bridge bez NStreme - Routerboard#Nastaveni_dvou_routerboardu_do_plne_transparentniho_bridge

2) Na bodu A zapneme wireless mode AP Bridge a zapneme WDS Dynamic a NStreme.

!!! pokud nemate licenci RouterOS umoznujice mod AP. tak to nejde !!!

!!! MAC bobu B nutno pridat jeste do "Access List" !!!

3) Na bodu B zapneme wireless mode Station WDS a zapneme WDS Dynamic a NStreme.

5GHz N

Pro snadnou konfiguraci otevřít New Terminal a nakopírovat do něj následující sekvence. Tímto se nastaví bezdrátové karty, další nastavení RB jako jsou IP nebo bridge je standartní, provádí se zvlášť.

Config pro AP:

/interface wireless set 0 ack-timeout=dynamic adaptive-noise-immunity=none allow-sharedkey=no antenna-gain=0 \ antenna-mode=ant-a area="" arp=enabled band=5ghz-onlyn basic-rates-a/g=6Mbps basic-rates-b=\ 1Mbps comment="" compression=no country=no_country_set default-ap-tx-limit=0 \ default-authentication=yes default-client-tx-limit=0 default-forwarding=yes dfs-mode=none \ disable-running-check=no disabled=no disconnect-timeout=3s frame-lifetime=0 frequency=5180 \ frequency-mode=manual-txpower hide-ssid=no ht-ampdu-priorities=0,1,2,3,4,5,6,7 ht-amsdu-limit=\ 8192 ht-amsdu-threshold=8192 ht-basic-mcs=mcs-0 ht-extension-channel=above-control \ ht-guard-interval=any ht-rxchains=0,1 ht-supported-mcs="mcs-0,mcs-1,mcs-2,mcs-3,mcs-4,mcs-5,mcs\ -6,mcs-7,mcs-8,mcs-9,mcs-10,mcs-11,mcs-12,mcs-13,mcs-14,mcs-15" ht-txchains=0,1 \ hw-fragmentation-threshold=disabled hw-protection-mode=none hw-protection-threshold=0 \ hw-retries=4 mac-address=00:1D:0F:BB:8C:66 max-station-count=2007 mode=ap-bridge mtu=1500 \ name=wlan1 on-fail-retry-time=100ms periodic-calibration=default \ periodic-calibration-interval=60 preamble-mode=both proprietary-extensions=post-2.9.25 \ radio-name=001D0FBB8C66 rate-set=configured scan-list=default security-profile=default ssid=\ router-lv station-bridge-clone-mac=00:00:00:00:00:00 supported-rates-a/g=6Mbps,54Mbps \ supported-rates-b=1Mbps,2Mbps,5.5Mbps,11Mbps tx-power-mode=default update-stats-interval=\ disabled wds-cost-range=50-150 wds-default-bridge=none wds-default-cost=100 wds-ignore-ssid=no \ wds-mode=disabled wmm-support=enabled /interface wireless manual-tx-power-table set wlan1 comment="" manual-tx-powers="1Mbps:17,2Mbps:17,5.5Mbps:17,11Mbps:17,6Mbps:17,9Mbps:17,12M\ bps:17,18Mbps:17,24Mbps:17,36Mbps:17,48Mbps:17,54Mbps:17,HT20-1:0,HT20-2:0,HT20-3:0,HT20-4:0,HT\ 20-5:0,HT20-6:0,HT20-7:0,HT20-8:0,HT40-1:0,HT40-2:0,HT40-3:0,HT40-4:0,HT40-5:0,HT40-6:0,HT40-7:\ 0,HT40-8:0" /interface wireless nstreme set wlan1 comment="" disable-csma=no enable-nstreme=no enable-polling=yes framer-limit=3200 \ framer-policy=none /interface wireless align set active-mode=yes audio-max=-20 audio-min=-100 audio-monitor=00:00:00:00:00:00 filter-mac=\ 00:00:00:00:00:00 frame-size=300 frames-per-second=25 receive-all=no ssid-all=no /interface wireless sniffer set channel-time=200ms file-limit=10 file-name="" memory-limit=10 multiple-channels=no \ only-headers=no receive-errors=no streaming-enabled=no streaming-max-rate=0 streaming-server=\ 0.0.0.0 /interface wireless snooper set channel-time=200ms multiple-channels=yes receive-errors=no

Config pro klienta:

/interface wireless set 0 ack-timeout=dynamic adaptive-noise-immunity=none allow-sharedkey=no antenna-gain=0 antenna-mode=ant-a area="" arp=\ enabled band=5ghz-onlyn basic-rates-a/g=6Mbps basic-rates-b=1Mbps comment="" compression=no country=no_country_set \ default-ap-tx-limit=0 default-authentication=yes default-client-tx-limit=0 default-forwarding=yes dfs-mode=none \ disable-running-check=no disabled=no disconnect-timeout=3s frame-lifetime=0 frequency=5180 frequency-mode=\ manual-txpower hide-ssid=no ht-ampdu-priorities=0,1,2,3,4,5,6,7 ht-amsdu-limit=8192 ht-amsdu-threshold=8192 \ ht-basic-mcs=mcs-0 ht-extension-channel=above-control ht-guard-interval=any ht-rxchains=0,1 ht-supported-mcs=\ mcs-0,mcs-1,mcs-2,mcs-3,mcs-4,mcs-5,mcs-6,mcs-7,mcs-8,mcs-9,mcs-10,mcs-11,mcs-12,mcs-13,mcs-14,mcs-15 ht-txchains=0,1 \ hw-fragmentation-threshold=disabled hw-protection-mode=none hw-protection-threshold=0 hw-retries=4 mac-address=\ 00:1D:0F:BB:8C:1E max-station-count=2007 mode=station mtu=1500 name=wlan1 on-fail-retry-time=100ms \ periodic-calibration=default periodic-calibration-interval=60 preamble-mode=both proprietary-extensions=post-2.9.25 \ radio-name=001D0FBB8C1E rate-set=configured scan-list=default security-profile=default ssid=router-lv \ station-bridge-clone-mac=00:00:00:00:00:00 supported-rates-a/g=6Mbps,54Mbps supported-rates-b=\ 1Mbps,2Mbps,5.5Mbps,11Mbps tx-power-mode=default update-stats-interval=disabled wds-cost-range=50-150 \ wds-default-bridge=none wds-default-cost=100 wds-ignore-ssid=no wds-mode=disabled wmm-support=enabled /interface wireless manual-tx-power-table set wlan1 comment="" manual-tx-powers="1Mbps:17,2Mbps:17,5.5Mbps:17,11Mbps:17,6Mbps:17,9Mbps:17,12Mbps:17,18Mbps:17,24Mbps:1\ 7,36Mbps:17,48Mbps:17,54Mbps:17,HT20-1:0,HT20-2:0,HT20-3:0,HT20-4:0,HT20-5:0,HT20-6:0,HT20-7:0,HT20-8:0,HT40-1:0,HT40-2:\ 0,HT40-3:0,HT40-4:0,HT40-5:0,HT40-6:0,HT40-7:0,HT40-8:0" /interface wireless nstreme set wlan1 comment="" disable-csma=no enable-nstreme=no enable-polling=yes framer-limit=3200 framer-policy=none /interface wireless align set active-mode=yes audio-max=-20 audio-min=-100 audio-monitor=00:00:00:00:00:00 filter-mac=00:00:00:00:00:00 frame-size=\ 300 frames-per-second=25 receive-all=no ssid-all=no /interface wireless sniffer set channel-time=200ms file-limit=10 file-name="" memory-limit=10 multiple-channels=no only-headers=no receive-errors=no \ streaming-enabled=no streaming-max-rate=0 streaming-server=0.0.0.0 /interface wireless snooper set channel-time=200ms multiple-channels=yes receive-errors=no

SNMP

Vytvoření virtuálního AP pro HotSpot

Wireless->Interfaces->[+]->VirtualAP

->Wireless

Zvolit Master Interface na reálný WLAN, na kterém spouštíme ještě virtuální AP (z principu poběží na stejném kanále a bude sdílet kapacitu se skutečným AP)

Vyplnit SSID na hotspot.hkfree.org (nebo jiny dohodnuty nazev)

->General

Vhodne pojmenovat interface, treba hswlan1 (zobrazuje se ve wewimo)

[OK]

Vytvoření HotSpotu se zabezpečením přes RADIUS server

1) IP | Hotspot | Hotspot Setup - vybereme rozhraní (buďto normální nebo virtuální AP), subnet (na kterém budeme hotspot provozovat, může být i 192.168.1.1/24 pokud si zapneme Masquearade Network), atd.

2) V okně Hotspot v záložce Server Profiles vybereme nově vytvořený hotspot (pravděpodobně hsprof1) - v záložce RADIUS zaškrtneme "Use RADIUS".

3) V menu RADIUS vytvoříme nové RADIUS spojení - v části Service zaškrtneme pouze "Hotspot", Address=10.107.137.1, Secret=kocourkov (spravuje Harry), zbytek ponecháme defaultně.

4) Lze přidat ještě další RADIUS spojení, například Address=10.107.251.8, Secret=testing123 (spravuje jrk).

5) Připojíme se k RouterBoardu pomocí wi-fi a po otevření prohlížeče zadáme do připraveného webu svoje UID (ve tvaru uUID) a heslo.

Pokud RB přidělí IP, ale nezobrazí přihlašovací stránku, je nutné zapnout IP-Firewall-Connections-Tracking. TCP Established Timeout snizit z 1 dne třeba na 1 hodinu. (Pozn.:Kulin)

Nutno pocitat s tim, ze to samo prida veci do:

IP->Addresses (adresa a subnet pro virtualni AP)

IP->DHCP Server (pool pro klienty)

IP->Firewall->NAT (pravidla pro NATovani/Masquearade a redirect na dashboard pro prihlaseni)

Files (soubory dashboardu pro prihlaseni - mozny "branding" pro HKFree ;-) )

Lokální zakázání konkrétního uživatele

IP->Hotspot->Users->[+]

Name: UID uživatele

Password: nějaké nesmyslné heslo

V případě, že uživatel existuje v seznamu "Users", nepokouší se RouterOS autentikovat tohoto uživatele přes Radius server, ale použije zadané heslo (které se nepochybně liší od správného hesla daného uživatele, které on zadává) - tím mu de facto znemožníme přihlášení do hotspotu.

Export/Import access listu

Pokud potřebujeme zkopírovat seznam z access listu do nového RB a nechceme to dělat přes přenesení nastavení (backup/restore), které stejně nastavení řádně nepřenese hlavně pokud máme dva různé typy RB jako 411 vs. 711 nebo 532 vs. 433 atd. lze si nechat vygenerovat skript, který bude univerzálně fungovat v jakémkoli RB.

- vytvoření skriptu:

/interface wireless access-list export file=access-list

- ve file listu se vytvoří soubor access-list.rsc, který si stáhneme a otevřeme v textovém editoru

- veškerý obsah souboru zkopírujeme do terminalu cílového RB a počkáme na zpracování skriptu

Pozn. před zkopírováním je dobré změnit interface na kterém je MAC povolená na all, v text. editoru nahradit wlan1 > all atd.

Doporuceni

1. Na zimu je doporuceno,pokud je kruta - a mikrotik se pouziva v oudoorove krabici zapnout prez serial konzoli - vykon procesoru z power-safe na full :) rb si tak vytopi domecek a nehryzne se. Na leto je naopak doporuceno vypnout rezim full.

2. Point to point mikrotik - mikrotik v zarusenem prostredi. Za 30 dolaru jde dokoupit licenci superchannel, ktera umozni pouzivat pulfrekvence ktere jsou v CR povolene - pohybyje se stale ve vymezenych frekvencich. Pouzitim teto frekvence ziskame znacnou vyhodu pred "konkurenci" napr na slovensku je toto nelegalni.

3. Area

dale je dobre z duvodu bezpecnosti si nastavit priznak area - pozor funguje pouze proti mikrotiku.Potom normalni hwap nemaji sanci se na tuto linku pripojit.

4. Pozor na radary! Podle CTU je nutne mit na sitove karte zapnuty radar detect. Tato funkce pri detekci radaru vam odstavi ap tusim na 5 minut. Pokud to vypnete vystavujete se tomu ze za vami prijedou CTU. Nektere radary v CR pouzivaji stejnu frekvenci jako 5G 5630 MHz 5645 MHz napriklad ty na Aktualni radarova data Pokud tam nekdy vidite takove trychtyrove cary, tak to nekdo nezapnul radar detect a vysila na stejne frekvenci, ctu po tom jdou tak bacha. Aktuální frekvence: Radarova sit CHMU

Linux do Routerboardu řady 5xx

Do RB řady 5xx lze přidat CF kartu a na ni nahrát OS Linux. Návod na RouterboardRB500Linux.

Nastaveni RB s FW v3.xx jako bridge clienta

Dlouhou dobu trvalo, než kluci z mikrotiku dokázali vyvinout FW, který by běžel jako bridge-klient bez větších problémů. Nejnovější firmware nese označení RC2. Po mém odzkoušení doporučuji. Nemám problém. Dle mého soudu ideální na klientské stanice. Levné a hodně to umí :-)

Nahraji nejnovější FW

Ze stránek Mikrotiku: MikroTik vyberu RB serii, kterou chci upgradovat -> vyberu STABLE -> a stahnu: Combined package (http). Soubor po stazeni pomoci funkce drag & drop nebo copy & paste vlozim do zalozky Files v RouterBoardu -> pockam az se nahraje -> provedu Restart

Pozn. Pokud chceme doinstalovat pouze nejake balicky - stahneme ze stranek mikrotiku, opet vlozime do Files v RB a provedeme restart.

Finální úprava BETA FW

1) Wireless

Pokud chceme používat RB jako klienta v bridge (rozuměj eth+wlan = 1 IP //neroutovano), připojíme se přes WinBox, přejdeme do Wireless, vybereme naši wlan kartu a nastavíme dle obrázku:

samozřejmě si nastavíme SSID a channel na síť, kam se připojujeme

2) Bridge + routa + IP

Vše do bridge, záložka Bridge => přidat, v port vybrat všechny rozhraní a zbridgovat

IP= nastavíme IP adresu pro RB a přiřadíme ji na interface bridge

Nastavení routy - DŮLEŽITÉ

Je to opravdu důležité, protože jinak se do RB nedostanete. Jen přes SSH, ale sám o sobě pojede.

Vysvětlím na příkladu:

AP ===> Client

AP = IP: 10.107.177.1 Client = IP: 10.107.177.100

Na clientske strane teda nastavime jako default route IP adresu: 10.107.177.1