Mikrotik upgrade: Porovnání verzí

(Založena nová stránka s textem „ == 05/2018 Exploit == Během dubna a května 2018 se rozhásle distribuoval, nejen po naší síti, vir mikrotiku, který napadá zařízení s nižším…“) |

|||

| Řádek 1: | Řádek 1: | ||

== 05/2018 Exploit == | == 05/2018 Exploit == | ||

| − | Během dubna a května 2018 se rozhásle distribuoval, nejen po naší síti, vir mikrotiku, který napadá zařízení s nižším FW, než 6. | + | Během dubna a května 2018 se rozhásle distribuoval, nejen po naší síti, vir mikrotiku, který napadá zařízení s nižším FW, než 6.38.5, viz.[https://www.securityweek.com/remotely-exploitable-vulnerability-discovered-mikrotiks-routeros]<br> |

| + | Nákaza se šíří především po portu 80, 81, 8291, jedná se o botnet '''Hajime''', využívající exploit '''Chimay Red'''.<br> | ||

| + | - Zatím nic nedělá, jenom se šíří (scanuje a napadá další zařízení, dělá bruteforce scany na hesla dalších zařízení...), ale je jenom otázka času kdy se jeho majitel rozhodne využít ho nějakým destruktivnějším způsobem.<br> | ||

| + | - Protože v HKFree máme cca 3000 routerboardů, z čehož je cca 2000 napadnutelných (počítáno dle IP adres, ne dle zařízení), je situace už docela kritická.<br><br> | ||

| + | |||

| + | '''Postup aktualizace'''<br> | ||

| + | - Začínejte od členů, AP aktualizujte nejlépe jako poslední<br> | ||

| + | - Nezapomeňte změnit z '''regulatory domain''' na '''superchannel''', jinak se Vám může stát, že se člen už na AP nepřipojí.<br> | ||

| + | - Pokud máte FW nižší než 6.30, aktualizujte nejdříve na '''6.30'''<br> | ||

| + | - Před každým upgradem FW si '''zkontrolujte''', že máte aktuální firmware! (System-Routerboard-upgrade firmware)<br> | ||

| + | |||

| + | '''1''')<br> | ||

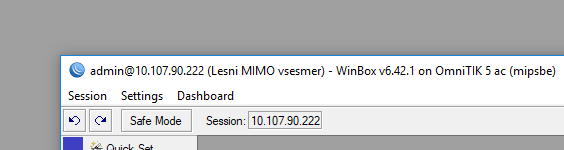

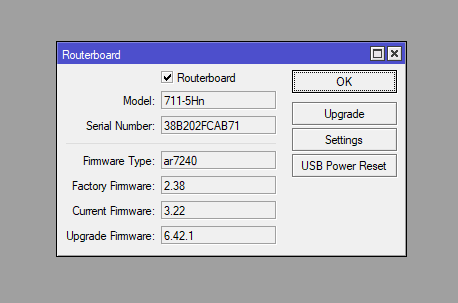

| + | - připojíme se do RB, podíváme se na verzi RoS a firmware, pokud není firmware aktuální z předchozích upgradů kliknu na upgrade a dám reboot<br> | ||

| + | [[Soubor:1.png]]<br> | ||

| + | [[Soubor:2.png]]<br> | ||

| + | - vidíme, že lze firmware upgradovat, klikneme na upgrade a dáme system reboot, jak naběhne pokračujeme dál <br> | ||

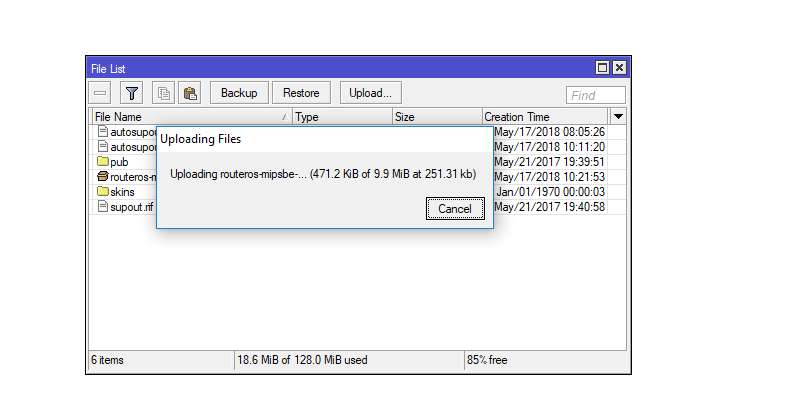

| + | [[Soubor:3.png]]<br> | ||

| + | - Pokud je tam verze 6.3 a vyšší můžeme rovnou z fleku nahrávat nejnovejší verzi. Pokud je tam verze 5.26 a nižší, musím nejdřív nahrát 6.3 a až potom 6.42 <br> | ||

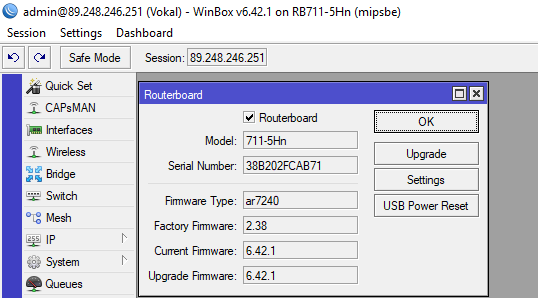

| + | [[Soubor:4.png]]<br> | ||

| + | - | ||

Verze z 21. 5. 2018, 09:10

05/2018 Exploit

Během dubna a května 2018 se rozhásle distribuoval, nejen po naší síti, vir mikrotiku, který napadá zařízení s nižším FW, než 6.38.5, viz.[1]

Nákaza se šíří především po portu 80, 81, 8291, jedná se o botnet Hajime, využívající exploit Chimay Red.

- Zatím nic nedělá, jenom se šíří (scanuje a napadá další zařízení, dělá bruteforce scany na hesla dalších zařízení...), ale je jenom otázka času kdy se jeho majitel rozhodne využít ho nějakým destruktivnějším způsobem.

- Protože v HKFree máme cca 3000 routerboardů, z čehož je cca 2000 napadnutelných (počítáno dle IP adres, ne dle zařízení), je situace už docela kritická.

Postup aktualizace

- Začínejte od členů, AP aktualizujte nejlépe jako poslední

- Nezapomeňte změnit z regulatory domain na superchannel, jinak se Vám může stát, že se člen už na AP nepřipojí.

- Pokud máte FW nižší než 6.30, aktualizujte nejdříve na 6.30

- Před každým upgradem FW si zkontrolujte, že máte aktuální firmware! (System-Routerboard-upgrade firmware)

1)

- připojíme se do RB, podíváme se na verzi RoS a firmware, pokud není firmware aktuální z předchozích upgradů kliknu na upgrade a dám reboot

- vidíme, že lze firmware upgradovat, klikneme na upgrade a dáme system reboot, jak naběhne pokračujeme dál

- Pokud je tam verze 6.3 a vyšší můžeme rovnou z fleku nahrávat nejnovejší verzi. Pokud je tam verze 5.26 a nižší, musím nejdřív nahrát 6.3 a až potom 6.42

-